Privacy-Handbuch

Eine Graduierung in den Kampfsportarten ist keine Garantie, dass man sich im realen Leben erfolgreich gegen einen Angreifer zur Wehr setzen wird. Ähnlich verhält es sich mit dem Digitalen Aikido. Es ist weniger wichtig, ob man gelegentlich eine E-Mail verschlüsselt oder einmal pro Woche Anonymisierungsdienste nutzt. Entscheidend ist ein konsequentes, datensparsames Verhalten.

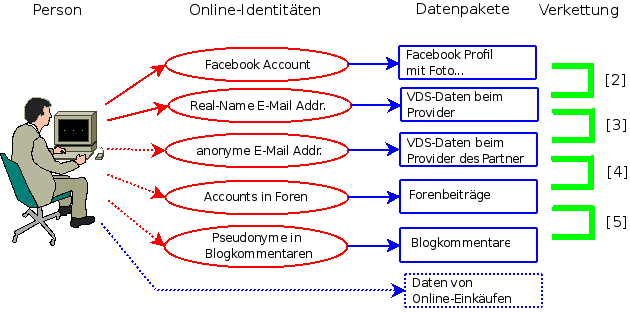

Ein kleines Beispiel soll zum Nachdenken anregen. Es ist keinesfalls umfassend oder vollständig. Ausgangspunkt ist eine reale Person P mit Namen, Geburtsdatum, Wohnanschrift, Fahrerlaubnis, Kontoverbindung....).

Im Internet verwendet diese Person verschiedene Online-Identitäten:

Ein kleines Beispiel soll zum Nachdenken anregen. Es ist keinesfalls umfassend oder vollständig. Ausgangspunkt ist eine reale Person P mit Namen, Geburtsdatum, Wohnanschrift, Fahrerlaubnis, Kontoverbindung....).

Im Internet verwendet diese Person verschiedene Online-Identitäten:

- Facebook Account (es könnte auch Xing oder irgendein ....VZ sein)

- Eine E-Mail Adresse mit dem realen Namen.

- Eine anonyme/pseudonyme E-Mail Adresse bei einem ausländischen Provider.

- Pseudonyme in verschiedenen Foren, die unter Verwendung der anonymen E-Mail Adresse angelegt wurden.

- Für Kommentare in Blogs verwendet die Person meist ein einheitliches Pseudonym, um sich Anerkennung und Reputation zu erarbeiten. (Ohne diese Reputation könnte das soziale Gefüge des Web 2.0 nicht funktionieren.)

- Das Facebook Profil enthält umfangreiche Daten: Fotos, Freundeskreis, Geburtsdatum, gelegentlich auch Wohnanschriften...

- Bei der Nutzung von vielen Webdiensten fallen kleine Datenkrümel an. Auch E-Mails werden ausgewertet. Die IP-Adresse des Absenders im Header der E-Mails kann mit anderen Einträgen von Cookies oder User-Tracking-Systemen zeitlich korreliert werden und so können den Surf-Profilen die Mail-Adressen und reale Namen zugeordnet werden.

- Von dem anonymen E-Mail Postfach findet man Daten bei den Empfängern der E-Mails. (Google has most of my emails because it has all of yours.) Auch diese Daten enthalten Zeitstempel sowie oft die IP-Adresse des Absenders. Durch zeitliche Korrelation kann das anonyme E-Mail Postfach mit dem Real-Name Postfach und Surf-Profil verknüpft werden.

- In Foren und Blog findet man Postings und Kommentare, häufig mit den gleichen Pseudonymen, die auch für die E-Mail Adressen verwendet werden.

- Online-Einkäufern erforden in der Regel die Angaben zur Kontoverbindung und einer Lieferadresse, die der Person direkt zugeordnet werden können.

Verkettung der Informationen und Datenpäkchen

Die verschiedenen Datenpakete können auf vielfältige Art verknüpft werden. Diese Datenverkettung ist eine neue Qualität für Angriffe auf die Privatsphäre, die unterschätzt wird.- "Social Media" wie Facebook bieten viele Möglichkeiten. Neben der Auswertung von Freundschaftbeziehungen gibt es auch viele Fotos. Allein dieser Datenpool ist sehr interessant:

- Dem Facebook Profil kann man durch Kombination mit anderen Datenkrümeln den realen Namen und die meisten genutzten E-Mail Adressen zuordnen. Die Firma Rapleaf ist z. B. darauf spezialisiert. Auch pseudonyme Facebook Accounts können deanonymisiert werden.

- Durch Analyse der im Rahmen der VDS gespeicherten IP-Adressen können bei zeitlicher Übereinstimmung beide E-Mail Adressen der gleichen Person zugeordnet werden. Ein einzelner passender Datensatz reicht aus. (Wenn nicht konsequent Anonymisierungsdienste für das anonyme Postfach verwendet werden.)

- Die Verbindung zwischen anonymer E-Mail Adresse und Foren Account ergibt sich durch die Nutzung der E-Mail Adresse bei Anmeldung im Forum.

- Durch Vergleiche von Aussagen und Wortwahl lassen sich Korrelationen zwischen Nicknamen in Foren und Blogs herstellen. Dem Autor sind solche Korrelationen schon mehrfach offensichtlich ins Auge gesprungen und konnten durch Nachfrage verifiziert werden.

- Die Datensammlungen werden mit kommerziellem Hintergrund ausgewertet, um uns zu manipulieren und unsere Kauf-Entscheidungen zu beeinflussen.

- Auch Personalabteilungen suchen im Internet nach Informationen über Bewerber. Dabei ist Google nur ein erster Ansatzpunkt. Bessere Ergebnisse liefern Personensuchmaschinen und soziale Netzwerke. Ein kurzer Auszug aus einem realen Bewerbungsgespräch:

- Personalchef: Es stört Sie sicher nicht, dass hier geraucht wird. Sie rauchen ja ebenfalls.

- Bewerber: Woher wissen Sie das?

- Personalchef: Die Fotos in ihrem Facebook-Profil...

- Firmen verschaffen sich unrechtmäßig Zugang zu Kommunikations- und Bankdaten, um ihrer Mitarbeiter auszuforschen. (Bahn- und Telekom-Skandal) Mit dem 2010 verabschiedeten Gesetz zum Arbeitnehmer-Datenschutz werden diese Praktiken für die Korruptionsbekämpfung legalisiert.

- Identitätsdiebstahl ist ein stark wachsendes Delikte. Kriminelle duchforsten das Web nach Informationen über reale Personen und nutzen diese Identitäten für Straftaten.

- Mit dem Projekt INDECT hat die EU ein Forschungsprojekt gestartet und mit 14,8 Mio Euro ausgestattet, um unsere Daten-Spuren für Geheimdienste zu erschließen. Ein Kommentar von Kai Bierman: Indect - der Traum der EU vom Polizeistaat.