Privacy-Handbuch

Was ist ein starkes Passwort?

Diese Frage muss man unter Beachtung des aktuellen Stand der Technik beantworten. Wörterbuchangriffe sind ein alter Hut. Das Passwort darf kein Wort aus dem Duden sein, das ist einfach zu knacken. Für zufällige Kombinationen aus Buchstaben, Zahlen und Sonderzeichen kann man Cloud Computing für Brute Force Angriffe nutzen. Dabei werden alle möglichen Kombinationen probiert.

Ein 6-stelliges Passwort zu knacken, kostet 0,10 €. Eine 8-stellige Kombination hat man mit 300 € wahrscheinlich und mit weniger als 800 € sicher geknackt. Um eine 15-stellige Kombination aus zufälligen Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen oder eine Diceware Passphrase aus 6 Wörtern mit 50% Wahrscheinlichkeit zu knacken, würde man viele, viele Jahre benötigen.

Für eine gute Passphrase zum Schutz wichtiger Accounts wie E-Mail, Bank Account, Cloud Speicher oder VPN-Zugängen sollte man mindestens 12 zufällige Zeichen verwenden (Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen) oder eine Diceware Passphrase mit 5 Wörtern.

Wie findet man eine starke Passphrase?

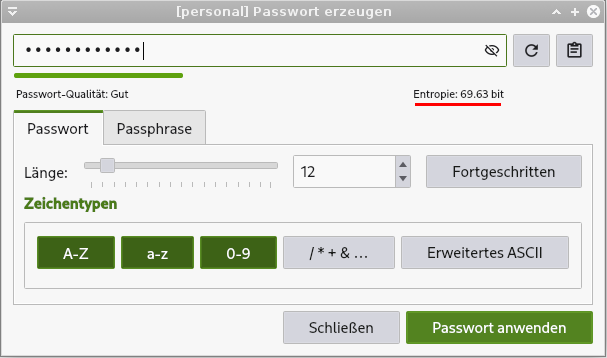

Eine gute Passphrase muss eine wirklich zufällige Kombination von Zeichen oder Wörtern sein. Es gibt mehrere, mathematisch begründete Möglichkeiten, um starke Passwörter zu generieren:- Passwortspeicher wie KeepassXC enthalten einen Generator für wirklich zufällige Zeichenkombinationen. Für eine gute Passphrase sind mindestens 65 Bit Entropie nötig. Passwortspeicher sind die einzig brauchbare Methode für selten verwendete Passwörter.

Memorierbare Passwortsysteme haben den Vorteil, dass man nicht von zusätzlichen Tools abhängig ist und bei einem Crash des Computers kein aktuelles Backup braucht. Allerdings sollte man diese Passwörter häufiger eingeben müssen, damit man sie nicht vergisst.

Die Akronym-Methode verwendet die Anfangsbuchstaben der Wörter von einem leicht merkbaren Satz und kann mit einem variablen Anteil (vorn, hinten, mittig?) ergänzt werden:

- Merksatz: "Die Sonne scheint am ganzen Sonntag nur für uns."

- Passwort für die Webseite Heise.de: "DSsagSn4u-HEIS"

- Passwort für den Jabber Account: "DSsgaSn4u-XMPP"

- …

Die Collage-Methode verwendet ein Wort in mehreren Übersetzungen und lässt die Vokale weg, da Konsonanten eine höhere Entropie haben. Variable Anhängsel sind ebenfalls möglich:

- "Ergebnis : result = 42" könnte folgendes Passwort ergeben: "rgbns:rslt=42"

- "Pferd ? horse $ Cheval" könnte folgendes Passwort ergeben: "Pfrd?hrs$Chvl"

Beim Diceware Verfahren werden zufällige Kombinationen aus Wörtern aus einer Liste (7776 Möglichkeiten pro Wort) statt zufälliger Zeichen (36 Möglichkeiten pro Zeichen) verwendet. Wortkombinationen kann man sich leichter merken als sinnlose Zeichenkombinationen.

Für den klassischen Weg zur Erstellung einer Diceware Passphrase benötigt man eine Wortliste (beispw. die DeReKo Liste mit den häufigsten deutschen Wörtern laut Leibnitz Institut) und einen Würfel. Für jedes Wort würfelt man 5x und erhält damit einen Zahlenkombination. Diese Zahlenkombination sucht man in der Wortliste und wiederholt den Vorgang für 5-7 Wörter.

26431 gebilde

53612 schmal

42221 macht

66123 zauber

34641 karwocheUnd die gewürfelte Diceware Passphrase ist: "gebilde schmal macht zauber karwoche".

Wenn man keine Würfel im Haushalt findet, könnte man auch einen Online Würfel nehmen.

... und dann gibt es noch das Password Game (kleiner Spaß passend zum Thema).

Nicht das gleiche Passwort für mehrere Logins verwenden

Der Hack von Anonymous gegen HBGary zeigte, dass es ein erhebliches Risiko ist, die gleichen Passwörter mehrfach zu verwenden. Den Aktivisten von Anonymous gelang es, Zugang zur User-Datenbank des Content Management Systems der Website zu erlangen.

Die gleichen Passwörter wurden vom Führungspersonal für weitere Dienste genutzt: E-Mail, Twitter, Linked-In... Die veröffentlichten 60.000 E-Mails waren peinlich für HBGary.

- Im Sommer 2018 kursierten mehrere tausend Logindaten (Benutzername, Passwort) für den Dienst MEGA in den Darknet Foren. Die Login Credential stammten nicht aus einem Hack von MEGA sondern wurden durch Ausprobieren von Benutzername + Passwort Kombinationen aus anderen erfolgreichen Hacks ermittelt. Gegen dieses Credential Stuffing kann man sich nur schützen, indem man unterschiedliche Passwörter für verschiedene Dienste verwendet.

Verwaltung der Login Credentials / Passwörter

Firefox Login Manager: Wenn man auf einer Webseite Login Credentials eingibt, fragt Firefox standardmäßig, ob er die Zugangsdaten für diese Webseite speichern soll und kann die gespeicherten Passwörter später automatisch einfügen.

Für die Konfiguration gibt es einige Sicherheitshinweise zu beachten, da Kriminelle und Trackingdienste es in den Standard Einstellungen mit bösartigen Intentionen exploiten.

In den Einstellungen kann man die Passwortverwaltung auch abschalten, wenn man andere Tools nutzt und nicht immer mit den Fragen belästigt werden möchte.

-

Passwortspeicher sind kleine Tools, die Username/Passwort Kombinationen und weitere Informationen zu Accounts in einer verschlüsselten Datenbank verwalten. Es gibt Gründe, die für die Verwendung eines Passwortspeichers sprechen:

- Im Gegensatz zum Firefox Build-in Speicher werden alle Informationen verschlüsselt gespeichert, nicht nur die Passwörter.

- Das Backup wird deutlich vereinfacht. Man muss nur die verschlüsselte Datei der Datenbank auf ein externes Medium kopieren.

In einem Passwortspeicher kann man viele Daten, PINs usw. zusammenfassen.

Neben Username und Passwort muss man sich weitere Informationen merken wie z.B. die Antwort auf eine Security Frage oder PINs bei Bezahldienstleistern.

Viele Programme (z.B. Pidgin) können Passwörter nur unverschlüsselt speichern, wenn man die Option zur Speicherung der Passwörter aktiviert (nicht empfohlen!). Andere Programme bieten keine Möglichkeit zur Speicherung von Passwörtern.