Privacy-Handbuch

- Geheimdienste versuchen, die Accounts von politischen Oppositionellen zu hacken, um das Kontakt Netzwerk zu analysieren und die Kommunikation zu beobachten. Beispielsweise wurden die Twitter Accounts von Erdogan-Kritikern von türkischen Hackern angegriffen.

- Der "CEO-Hack" ist eine spezielle Version von Phishing Angriffen, bei dem gezielt die E-Mail Accounts von Führungspersonen in Firmen angegriffen werden. Dabei werden die Phishing Mails optimal auf die Zielperson zugeschnitten. Ziel ist es, die E-Mail Kommunikation zu beobachten und gezielt einzelne E-Mails wie z.B. Rechnungen zu manipulieren um Zahlung auf andere Konten umzuleiten. B. Schneier beschreibt in seinem Blog ein Beispiel für einen erfolgreichen "CEO-Hack" gegen eine Galerie.

Criminals hack into an art dealer's email account and monitor incoming and outgoing correspondence. When the gallery sends a PDF invoice to a client following a sale, the conversation is hijacked. Posing as the gallery, hackers send a duplicate, fraudulent invoice from the same gallery email address, with an accompanying message instructing the client to disregard the first invoice and instead wire payment to the account listed in the fraudulent document.

Once money has been transferred to the criminals' account, the hackers move the money to avoid detection and then disappear. The same technique is used to intercept payments made by galleries to their artists and others. - Auch ganz normale, nicht exponierte Internetnutzer werden mit Phishing Angriffen konfrontiert. Für Kriminelle ist dabei alles interessant, was mit Geld zu tun hat (z.B. PayPal.com, Amazon Konten o.ä.) Spammer versuchen, verifizierte E-Mail Accounts zu kapern und das Adressbuch des Opfers zu nutzen, um dann bei Empfängern der Spam Nachrichten das Vertrauen in den bekannten Absender auzunutzen. Dabei kann es zu kuriosen Missverständnissen kommen:

"My religious aunt asked why I was trying to sell her viagra!"

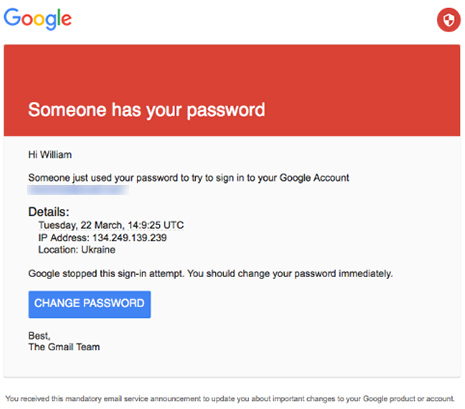

In der Regel werden normale Internetnutzer mit Bulk-Phishing attackiert. Die Angreifer versenden eine E-Mail mit alarmierendem Inhalt an tausende Empfänger in der Hoffnung, dass ein kleiner Teil der Empfänger naiv ist und auf den Link-Button in der Mail klickt, um Login Credentials auf der Phishing Webseite einzugeben.

Beispiele für Phishing E-Mails

- "Das Passwort für Ihren Account wurde kompromittiert!"

- "Ihr Account muss neu verifiziert werden, bitte loggen Sie sich ein und..."

- "Ihr Konto wurde/wird (temporär) deaktiviert, wenn Sie nicht sofort..."

Schutz gegen Phishing Angriffe

Eine E-Mail ist ein freundlicher gemeinter Hinweis oder eine Information - mehr nicht.

-

Was immer in einer E-Mail gefordet wird (Account verifizieren, kompromittiertes Passwort ändern, AGBs zustimmen oder irgendwas bestätigen…) kann man bei allen Webdiensten wie Google, Amazon, PayPal oder was auch immer nach dem Login auf der Webseite machen.

Wenn man beim Lesen einer E-Mail zu dem Schluss kommt, dass Handlungsbedarf bestehen könnte, kann man die Webseiten aufrufen, aber IMMER (insbesondere zur Eingabe von Login Credentials) über Lesezeichen oder durch Eingabe der URL per Hand im Browser.

Man sollte NIE auf die Link Buttons in irgendwelchen E-Mails klicken, um Login-Seiten für Accounts auszurufen. Dabei ist es egal, wie vertrauenswürdig eine Mail aussieht.

Es ist verführerisch einfach, schnell mal auf den Button oder Link zu klicken, wenn die Phishing Mail gut gemacht ist. Aber es ist auch nicht viel komplizierter, ein Lesezeichen oder die URL aus einem Passwortmanager wie KeePassX aufzurufen.

- Außerdem kann man 2-Faktor-Auth. für wichtige Accounts nutzen, wenn der Webdienst es unterstützt. Das erschwert einfache Phishing Angriffe. (Es gibt allerdings bereits technisch ausgefeiltere Angriffe, die auch die 2-Faktor-Auth. mit OTP Token aushebeln können.)

Wenn man diese Regeln beherzigt, ist man gegen Phishing Angriffe gut geschützt.