Privacy-Handbuch

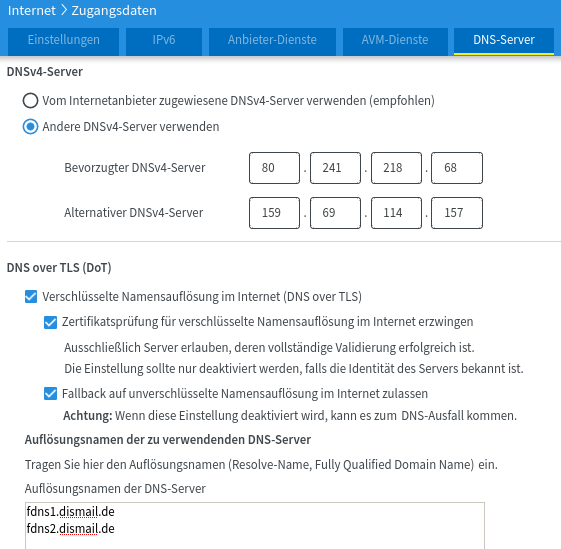

- Fritz!OS 7.24+ unterstützt DNS-over-TLS (mit Einschränkungen). Die DNS-Server konfugiert man auf der Seite "Internet → Zugangsdaten → DNS-Server". Der Screenshot zeigt die Konfiguration für die DNS-Server von dismail.de für DNS-over-TLS (weitere Vorschläge gibt es hier):

Wenn man DNS-over-TLS aktiviert, muss man außerdem die Namen der DoT-Server im Textfeld eintragen. Die Ermittlung der IP-Adressen der DoT-Server erfolgt initial mit den oben konfigurierbaren DNS-Servern für unverschlüsseltes DNS, die man ebenfalls anpassen sollte.

Für einen störungsfreien Betrieb sollte man den "Fallback auf unverschlüsseltes DNS" zulassen! Unter Last geht dann ein Teil der DNS-Anfragen unverschlüsselt raus! Als Sicherheitsfeature ist DNS-over-TLS in Fritz!OS 7.24 eher unbrauchbar. AVM muss noch nachbessern.

- Windows unterstützt in der Standardinstallation noch kein verschlüsseltes DNS. Interessierte Nutzer können den DNScrypt Daemon verwenden.

-

Einzelne Anwendungen können individuell festgelegte DNS Server via DNS-over-HTTPS verwenden. Konfiguration für Firefox und Thunderbird ist hier beschrieben.

Linux Distributionen verwenden überwiegend "systemd-resolve" für die DNS Namensauflösung. systemd Version > 245.2-1 (Ubuntu 20.04+, Fedora 32+) beherrscht DNS-over-TLS und man kann es aktivieren, indem man eine Datei "upstream.conf" im Verzeichnis "/etc/systemd/resolved.conf.d/" speichert mit folgendem Inhalt:

Eine Beispielkonfiguration für die Quad9 Server: [Resolve]

DNS=9.9.9.9#dns.quad9.net

DNS=149.112.112.112#dns.quad9.net

DNSOverTLS=yesDie Adresse eines Upstream Servers besteht aus der IP-Adresse und hinter dem # der Namen des Servers für die TLS Authentifizierung. Es können mehrere DNS-Server angegeben werden, indem man mehrere Zeilen mit der Option "DNS=" angibt.

Außerdem darf sich der NetworkManager nicht in die Konfiguration der DNS Server einmischen. Dafür speichert man eine Konfigurationsdatei nodns.conf im Verzeichnis "/etc/NetworkManager/conf.d/" mit folgendem Inhalt: [main]

dns=none

systemd-resolved=falseHinweis: diese Konfiguration ist nicht für Road Warrior geeigent, die unterwegs WiFi Hotspots mit Login Webseite in Hotels oder am Flughafen nutzen wollen.

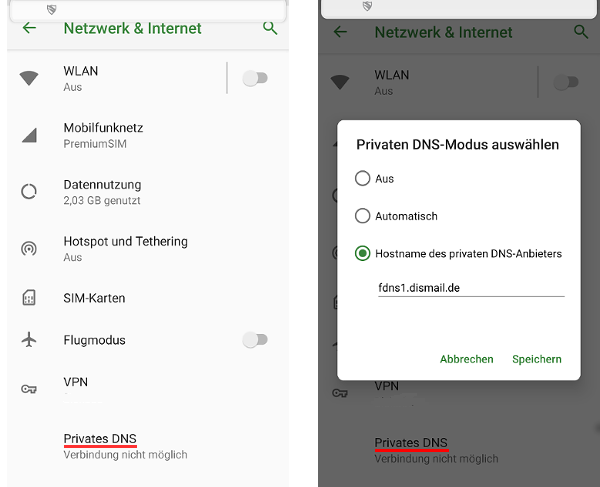

- Android Phones beherrschen DNS-over-TLS out-of-the-box. Die Option heißt "Privates DNS" und verbirgt sich in den erweiterten Einstellungen für "Netzwerk & Internet". Hier kann man den Namen des gewünschten DoT-Servers eintragen:

Die initiale Ermittlung der IP-Adresse des DNS-over-TLS Servers erfolgt mit dem Standard-Resolver, danach wird auf DNS-over-TLS umgeschaltet.

Mit dieser Methode lässt sich auch ein Trackingblocker für iOS und Android realisieren, indem man einen DNS Server mit Werbe- und Trackingfilter auswählt.

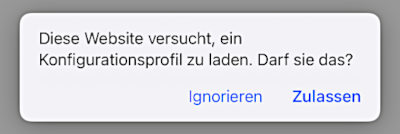

iPhones unterstützen verschlüsseltes DNS seit iOS Version 14. Die Konfiguration ist ein bisschen umständlicher als bei Android aber machbar.

Man muss ein Konfigurationsprofil für den DNS-Server im Safari(!) herunterladen.

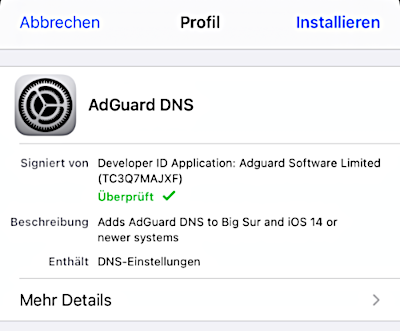

Für die emfohlenen DNS-Server sind die signierten Profile der Betreiber verlinkt oder Profile erstellt worden. Für andere DNS-Server kann man beim DNS Profil Generator die IP-Adressen und TLS Namen eingeben und sich ein Konfigrationsprofil erstellen lassen.

Nach dem Download vom Konfigurationsprofil kann man den Browser schließen.

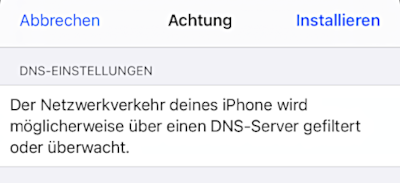

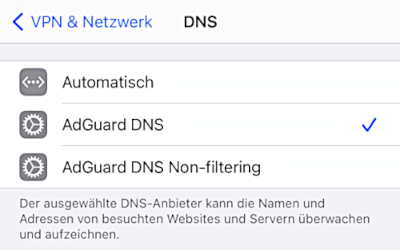

Dann ist das Konfigurationsprofil zu installieren: "Einstellungen → Profil geladen" Natürlich wird der Netzverkehr von einem DNS Server gefiltert! Bestätigen: Standardmäßig ist das zuletzt installierte Profil automatisch aktiv. Wenn man mehrere Profile für DNS Server installiert hat, kann man in den Einstellungen unter "Allgemein → VPN & Netzwerk → DNS" das aktive Profil auswählen: