Privacy-Handbuch

DNS (Domain Name Service) ist das Telefonbuch des Internet. Es übersetzt lesbare URLs wie www.privacy-handbuch.de in die IP-Adresse des Servers, der diese Webseite zur Verfügung stellt. Eine ausführliche Anleitung dazu findet man im Kapitel DNS und DNSSEC.

Firefox und Thunderbird können DNS-over-HTTPS (DoH) nutzen, um die DNS Daten beim Sufen zu verschlüsseln und eine Zensur durch DNS-Server der Provider zu umgehen. Das Feature heißt TRR (Trusted Recursive Resolver). Die Konfiguration ist einfacher, als einen DNS Daemon mit DNS-over-TLS Support oder DNSCrypt zu installieren. Es schützt allerdings nur den DNS Datenverkehr beim Surfen mit Firefox und alle andere Anwendungen nicht.

Da DNS ein zentraler Dienst für alle Internet Anwendungen ist, ist eine zentrale Konfiguration vertrauenswürdiger DNS Server sinnvoller als die Konfiguration einzelner Webbrowser.

Konfiguration von DNS-over-HTTPS in den Einstellungen

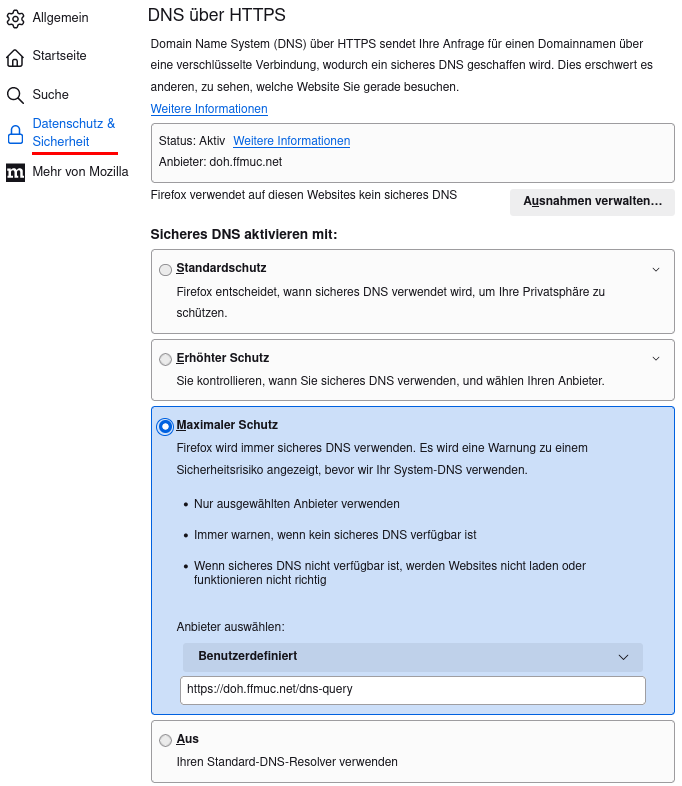

Unter "Einstellungen → Datenschutz & Sicherheit " kann man DNS-over-HTTPS aktivieren und man kann die Adresse des bevorzugten DoH Server eintragen:- Beim "Standardschutz" entscheidet Firefox, ob DNS-over-HTTPS verwendet wird oder nicht.

- Bei "erhöhtem Schutz" wird der DNS-over-HTTPS Server bevorzugt aber ohne Nachfrage auf den System-Resolver umgeschaltet, wenn der DNS-over-HTTPS Server nicht erreichbar ist.

- Bei "maximalem Schutz" wird nur der DNS-over-HTTPS Server verwendet. Wenn der DNS-over-HTTPS Server nicht verfügtbar ist, wird eine Warnung angezeigt.

DNS-over-HTTPS Server ohne Filterung, die man als benutzerdefinierte Server verwenden kann:

| Digitale Gesellschaft (CH) | https://dns.digitale-gesellschaft.ch/dns-query |

| Freifunk München | https://doh.ffmuc.net/dns-query |

| Foundation for Applied Privacy | https://doh.applied-privacy.net/query |

| AdGuard DNS | https://unfiltered.adguard-dns.com/dns-query |

| Njalla DNS | https://dns.njal.la/dns-query |

| Quad9 (mit Malwarefilter) | https://dns.quad9.net/dns-query |

Vertrauenswürdige DNS-over-HTTPS Server mit Tracking- und Werbeblocker:

| dnsforge.de (mit Ads-Filter) | https://dnsforge.de/dns-query |

| AdGuard DNS (mit Ads-Filter) | https://dns.adguard-dns.com/dns-query |

Der VPN-Provider Mullvad bietet DNS-over-HTTPS Server mit abgestufter Filterung:

| | ohne Filterung von irgendwas | https://dns.mullvad.net/dns-query |

| | Filterung von Werbung und Tracking | https://adblock.dns.mullvad.net/dns-query |

| | Filterung von Werbung, Tracking und Malware | https://base.dns.mullvad.net/dns-query |

| | Filterung von Werbung, Tracking, Malware und Social Media Wanzen | https://extended.dns.mullvad.net/dns-query |

| | Filterung von Werbung, Tracking, Malware, Social Media Wanzen, Porno und Gambling | https://all.dns.mullvad.net/dns-query |

Testen: Unter der Adresse "about:networking" kann man sich auf dem Reiter "DNS" anschauen, ob der DoH-Server funktioniert und für welche Anfragen er verwendet wurde (TRR=true).

Ausnahmen: Wenn man mit dem Browser auch den Router konfigurieren möchte oder auf Ressourcen im privaten LAN/WLAN via DNS Namen zugreifen möchte, muss man für diese privaten Adressen Ausnahmen definieren, da öffentliche DNS-Server diese Informationen nicht kennen.

Konfiguration von DNS-over-HTTPS für Experten

Mit folgende Werten könnte man DNS-over-HTTPS unter "about:config" konfigurieren:- Mit dem TRR-Mode kann man auswählen, wie DNS-over-HTTPS verwendet wird:

network.trr.mode = 0 (Firefox bzw. Mozilla entscheidet, was verwendet wird.)

network.trr.mode = 1 (Frage System DNS + TRR und verwende erstes Ergebnis.)

network.trr.mode = 2 (Verwende TRR und System DNS nur als Fallback.)

network.trr.mode = 3 (Verwende nur TRR, wenn IP des DoH-Server gefunden wurde.)

network.trr.mode = 4 (nicht verwendet)

network.trr.mode = 5 (Abgeschaltet aufgrund der Auswahl des Nutzers.) - Die Adresse (URL) des DoH-Server wird mit dem Parameter "network.trr.uri" angegeben (s.o.) network.trr.uri = https://dns.quad9.net/dns-query

Wenn man mit dem Browser auch den Router konfigurieren möchte oder auf Ressourcen im privaten LAN zugreifen möchte und dafür den DNS Namen verwendet, muss man diese Domains von der Namensauflösung via DNS-over-HTTPS ausnehmen, da der öffentliche DNS-Server diese Informationen nicht kennen kann.

Um eine oder mehrere Domains nicht via DNS-over-HTTPS aufzulösen, kann man folgende Variable unter "about:config" setzen (Beispiel für einen Fritz!Box Router):

network.trr.excluded-domains = fritz.box,fritz.nasWenn man TRR-Mode 1-3 verwenden möchte, dann darf man die Validierung von SSL-Zertifikaten via OCSP-Server nicht erzwingen. Ansonsten beißt sich die Katze in den Schwanz. Firefox will das SSL-Zertifikat des DNS-over-HTTPS Server prüfen und braucht dafür die IP-Adresse des OCSP Servers vom DNS-over-HTTPS Server...

Entweder: OCSP komplett abschalten: security.OCSP.enabled = 0 Oder: Fehler bei OCSP-Anfragen tolerieren (Firefox default): security.OCSP.require = falseDie IP-Adresse des DoH-Servers wird beim Start zuerst mit dem System DNS Resolver ermittelt. Danach wird der DoH-Server für die weiteren DNS Anfragen verwendet.

Wenn keine IP-Adresse für den konfigurierten DoH-Server gefunden wird, würde Firefox den System-DNS weiter verwenden, ohne das der Nutzer im TRR-Mode 2 etwas davon bemerkt (grafische Konfiguration). Zensierende DNS-Server könnten dieses Verhalten ausnutzen und die DNS Namen der populären DoH-Server blockieren (zensieren), um eine Umgehung der Zensur mittels DNS-over-HTTPS zu blockieren. Um dieses Angriff zu verhindern, könnte man die IP-Adressen der DoH-Server in die "hosts" Datei eintragen (für Linuxer: /etc/hosts):

185.95.218.42 dns.digitale-gesellschaft.ch

5.1.66.255 doh.ffmuc.net

176.9.1.117 dnsforge.de

193.19.108.3 adblock.doh.mullvad.net

194.242.2.2 doh.mullvad.net

94.140.14.14 dns.adguard-dns.com

94.140.14.141 unfiltered.adguard-dns.com

9.9.9.9 dns.quad9.net- Road-Warrior, die häufig an Wi-Fi Hotspots unterwegs sind, können nach dem Login im Portal des Hotspot automatisch auf DNS-over-HTTPS umschalten:

network.trr.wait-for-portal = true

network.captive-portal-service.enabled = true (Die Wi-Fi Hotspot Portalerkennung ist in unserer Firefox Config deaktiviert.) - Beim Start testet Firefox mit der Domain "example.com", ob TRR funktioniert. Mit folgender Einstellung kann man den Test abschalten: network.trr.confirmationNS = skip

- Firefox für Windows deaktiviert DNS-over-HTTPS, wenn ein VPN genutzt wird, wenn ein Proxy in den Windows Systemeinstellungen konfiguriert wurde oder wenn mittels NRPT spezielle DNS Server für einzelne Domains festgelegt wurden. Um mit Firefox für Windows trotz VPN, Proxy oder NRPT einen DoH Server zu verwenden, muss man folgende Einstellungen aktivieren:

network.trr.enable_when_vpn_detected = true

network.trr.enable_when_proxy_detected = true

network.trr.enable_when_nrpt_detected = true