Privacy-Handbuch

Um OpenPGP zu aktivieren, muss man in der Verwaltung des E-Mail Account unter "Ende-zu-Ende Verschlüsselung" ein Schlüsselpaar für OpenPGP erzeugen oder importieren.

Den öffentlichen Schlüssel muss man den Kommunikationspartnern zur Verfügung stellen. Der private Schlüssel sollte gut geschützt nur dem Anwender selbst zur Verfügung stehen.

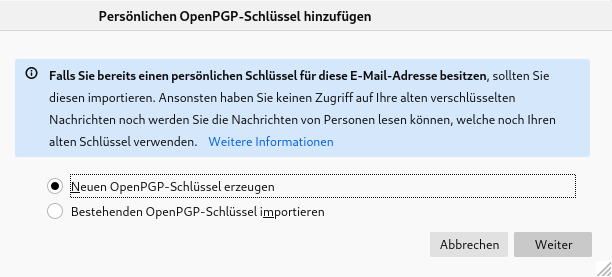

OpenPGP Schlüsselpaar neu erstellen oder importieren

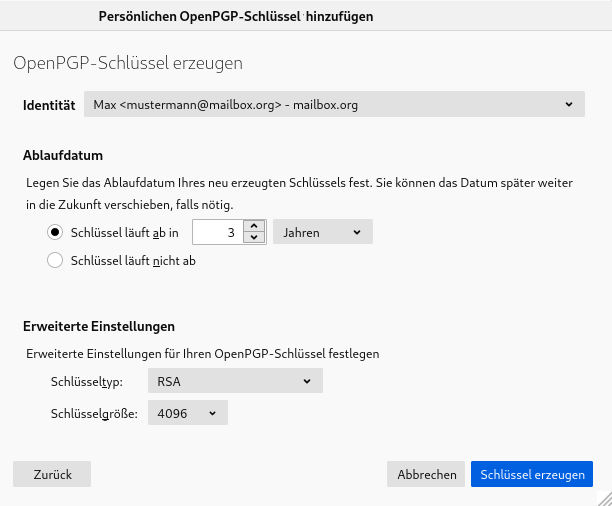

Wenn man einen Schlüssel für den E-Mail Account hinzufügen möchte, kann man einen neuen Schlüssel erstellen (Neu-Einsteiger) oder einen vorhandenen Schlüssel importieren. Wenn man ein neues Schlüsselpaares erstellt, gibt es nicht viele Fragen:Wenn man bereits OpenPGP verwendet, kann man seinen bereits in GnuPG vorhandenen privaten Schlüssel in eine Datei exportieren und diese in Thunderbird importieren. Auf der Kommandozeile erledigt man den Export aus GnuPG in die Datei "mein-key.asc" mit: > gpg --export-secret-keys --armor user@sever.tls > mein-key.asc

Vorhandenes Schlüsselpaar mit GnuPG verwenden

Die Verwaltung der privaten Schlüssel mit der OpenPGP.js Implementierung von Thunderbird ist zwar einfach aber aus Sicht der kryptografischen Sicherheit nur suboptimal. GnuPG schützt den private Key besser und für noch höhere Anforderungen gibt es Smartcards.

Die Installation, Konfiguration und Schlüsselerzeugung mit GnuPG ist hier beschrieben.

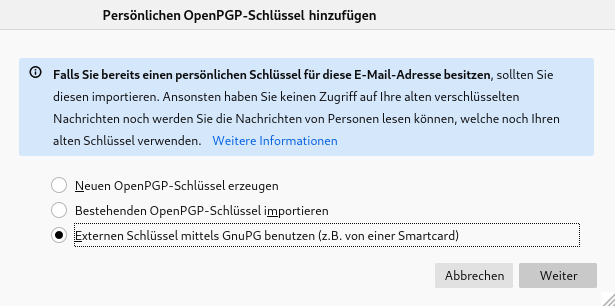

Wer eine OpenPGP Smartcard verwendet oder den privaten Schlüssel nicht an Thunderbird übergeben sondern für hohe Sicherheitsanforderungen weiterhin die bereits vorhandene GnuPG Installation zur Verwaltung des privaten Schlüssel verwenden möchte, kann folgende Variable in den erweiterten Einstellungen aktivieren: mail.openpgp.allow_external_gnupg = true Dann wird für die Einrichtung des eigenen Schlüssels eine dritte Option angeboten

Im folgenden Schritt kann man die ID des eigenen Schlüssels angeben, der im GnuPG Keyring liegt. Der Zugriffsschutz für den privaten Key wird dann von GnuPG geregelt. Die Krypto-Operationen mit dem privaten Key werden dann ebenfalls von GnuPG ausgeführt statt mit OpenPGP.js in Thunderbird, was die kryptografische Sicherheit verbessert.

Den eigenen public Key und die Schlüssel der Kommunikationspartner muss man immer in Thunderbird importieren. Sie können nicht von einem externen GnuPG verwaltet werden.

Den eigenen öffentlichen Schlüssel verteilen

Damit Kommunikationspartner mir verschlüsselt schreiben oder die Signatur meiner E-Mail verifizieren können, muss man ihnen den eigenen öffentlichen Schlüssel zusenden oder zum Download anbieten. Dafür gibt es mehrere Möglichkeiten:Man könnte den eigenen öffentlichen Schlüssel auf einem Webserver zum Download bereitstellen oder in einer Cloud hochladen und den Download Link für alle freigeben.

In der Signatur jeder E-Mail weist man auf den Download Link hin und gibt damit dezent zu verstehen, dass man nach Möglichkeit verschlüsselte E-Mails bevorzugt.

Echte Profis stellen den Schlüssel auch für Web key Discovery (WKD) bereit.

Man könnte den öffentlichen Schlüssel in den OpenPGP Keyserver Pool hochladen.

Auf der Webseite kann man seinen eigenen Schlüssel hochladen. Es werden E-Mails mit der Aufforderung zur Bestätigung an alle Adressen gesendet, die im Schlüssel genannt sind. Die E-Mails enthalten einen Link, den man im Browser öffnen muss, um den Erhalt der E-Mail zu bestätigen. Danach wird der Schlüssel freigeschaltet.

Die OpenPGP Keyserver bieten einen Link zum Download, den man in der E-Mail Signatur verwenden kann, um auf die Möglichkeit zum Download hinzuweisen.

- Man kann die Möglichkeiten nutzen, die E-Mail Provider zur Unterstützung der Schlüsselverteilung anbieten. Näheres findet man in den FAQ seines Providers.

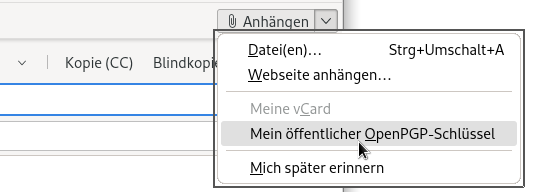

- Man könnte es auch ganz klassisch machen und den Schlüssel an eine E-Mail als Attachment an eine signierte E-Mail anhängen. (Thunderbird fügt dabei auch einen Autocrypt Header ein, um anderen E-Mail Clients den Import zu erleichtern.)