Privacy-Handbuch

- Auf der Kommandozeile bzw. DOS-Box kann man nach OpenPGP Schlüsseln anhand der E-Mail Adresse suchen und einen der gefundenen Schlüssel importieren: > gpg2 --search max.mustermann@privacy-handbuch.de Wenn man die Key-ID oder den Fingerprint des Schlüssels kennt und weiss, dass der Schlüssel auf einem Keyserver zu finden ist, kann man ihn auch direkt importieren: > gpg2 --recv 0xD51D2D79912F0D9B73586C908CD51D2D7E36E399

- In Thunderbird findet man die Suchfunktion in der "Schlüsselverwaltung" unter dem Menüpunkt "Schlüssel-Server → Schlüssel suchen".

Keyserver Pool von OpenPGP (mit E-Mail Verifikation)

Der Keyserver Pool https://keys.openpgp.org stellt einen modernen Keyserver für OpenPGP Schlüssel zur Verfügung, der einige Probleme der alten Keyserver wie die des SKS Keyserver Pools vermeidet. Insbesondere werden die E-Mail in den Schlüsseln verifiziert, um das Problem mit Fake Keys (siehe unten) zu lösen. Der Pool ist auch mit einer Tor Onion Service v3 Adresse erreichbar.

Auf der Webseite kann man seinen eigenen Schlüssel hochladen. Es werden E-Mails mit einer Aufforderung zur Bestätigung an alle Adressen gesendet, die im Schlüssel genannt werden. Die E-Mails enthalten einen Link, den man im Browser öffnen muss, um den Erhalt der E-Mail zu bestätigen. Danach werden die Schlüssel freigeschaltet.

Um den Keyserver auch mit dem Programm "gpg2" auf der Kommandozeile zu nutzen, kann man den Keyserver in der Konfigurationsdatei "$HOME/.gnupg/dirmngr.conf" (Linux) bzw. "%APPDATA%\GnuPG\dirmngr.conf" (Win) konfigurieren und folgende Optionen einfügen: keyserver hkps://keys.openpgp.orgkeyserver hkp://zkaan2xfbuxia2wpf7ofnkbz6r5zdbbvxbunvp5g2iebopbfc4iqmbad.onion

Wenn genau zwei Keyserver konfiguriert werden und einer davon ein Tor Onion Service ist, dann verwendet GnuPG automatisch den Onion Service, wenn Tor Onion Router läuft.

Nach der Änderung der Konfiguration muss Dirmngr beendet evtl. werden: > gpgconf --kill dirmngr (Zukünftige Versionen von GnuPG werden diesen Keyserver Pool standrdmäßig nutzen.)Hinweis: dieser Keyserver entfernt aus Sicherheitsgründen alle Signaturen von Dritten aus den hochgeladenen Schlüsseln. Die Verifikation von Schlüsseln anhand der Signaturen (siehe: Web of Trust) ist also nicht möglich.

Vorsicht bei der Nutzung von alten Keyservern (SKS Pool u.ä.)

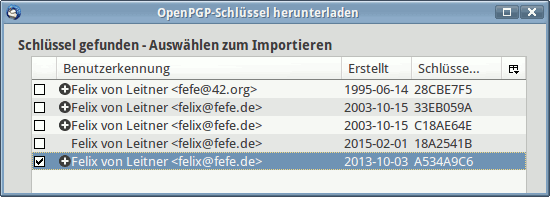

Man kann auf den Keyservern nach Schlüsseln anhand E-Mail Adressen (1), 8-stellige oder 16-stellige Key IDs oder nach dem bekannten Fingerprint (4) suchen.- Wenn man nach der E-Mail Adresse sucht, dann werden unter Umständen mehrere Schlüssel zum Importieren angeboten. Es gibt immer wieder Witzbolde, die Schlüssel für fremde E-Mail Adressen auf den Keyservern hochladen (um die Verschlüsselung zu stören?). Wenn man zum Beispiel den Schlüssel von Felix v. Leitner (Fefe) sucht, dann findet man fünf Schlüssel, aber nur der Schlüssel von Okt. 2013 ist korrekt (nicht der Schlüssel von 2015!), wie Fefe in seinem Blog schreibt.

Auch J. Schmidt von Heise.de beklagt, dass ein Scherzkeks OpenPGP Schlüssel für seine E-Mail Adresse auf die Keyserver hochgeladen hat und dass er die damit verschlüsselten E-Mails nicht lesen kann (Editorial c't 6/2015).

Wenn Fakes für Signaturschlüssel von Krypto-Software in Umlauf gebracht werden, dann steckt vielleicht mehr als nur ein "Scherzkeks" dahinter, der sich einen Spaß erlauben wollte?- Erinn Clark signierte die Downloads des TorBrowserBundle. Für ihre E-Mail Adresse wurden Fake Schlüssel auf den Keyserver publiziert.

- Gavin Andresen signierte die Bitcoin Binaries, für seine E-Mail Adresse wurden ebenfalls Fake Schlüssel auf den Keyserver publiziert.

- Statt E-Mail Adressen kann man auch nach der 8-stelligen Key-ID suchen (zB. 0xA534A9C6). Diese Methode liefert besser Ergebnisse, allerdings muss man die richtige Key-ID kennen. Auch diese Methode ist nicht sicher, da man diese Key-IDs ebenfalls faken kann, wie ein Forscherteam demonstrierte.

- Die 16-stellige Key-ID (zB. 0xFC32CEECA534A9C6) ist schwieriger zu faken, aber auch nicht als kryptografisch sichere ID entworfen.

- Am besten ist es, wenn man den gesuchten Schlüssel anhand des Fingerprint sucht (zum Beispiel 0x68995C53D2CEE11B0E4182F62146D0CD2B3CAA3E). Diese Suche liefert als einzige Variante vertrauenswürdige Ergebnisse.