Privacy-Handbuch

dm-crypt/LUKS ist fester Bestandteil des Linux-Kernels und in allen Linux Distributionen gut integriert. Die Verschlüsselung wird auch von Regierungen und Geheimdiensten zum Schutz vertaulicher und geheimer Daten eingesetzt. dm-crypt/LUKS ist FIPS-2 zertifiziert, wird vom BSI regelmäßig evaluiert und ist in Deutschland und NATO zur Speicherung von Daten bis VS-GEHEIM zugelassen (allerdings ab VS-NfD nur mit Hardware Token als Zugriffsschutz und nicht mit Passwörtern).

dm-crypt/LUKS verschlüsselt Blockdevices (Festplattenpartitionen, USB-Sticks oder Imagedateien) und arbeitet vollständig transparent. Es können bis zu 8 unterschiedliche Passphrasen + Schlüsseldateinen als Credentials für den Zugriff auf einen Container definiert werden. Außerdem können Veracrypt Container geöffnet werden.

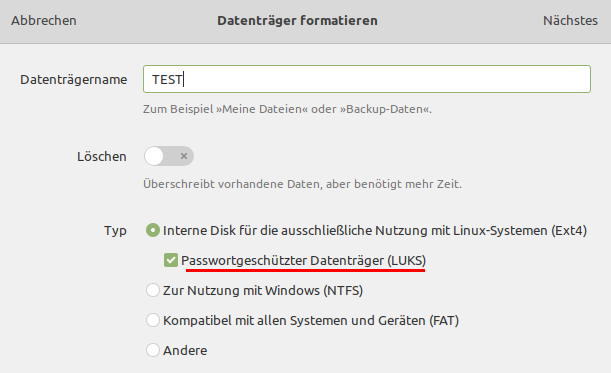

Aufgrund der langjährigen Integration ist die Nutzung unter Linux einerseits einfach mit den Tools zur Verwaltung von Datenträgern möglich und automatisiert. Andererseits bietet die Kommandozeile im Terminal mehr Optionen für Genießer. Beim Formatieren eines Datenträgers (z.B. USB-Stick) muss man nur die Option zum Verschlüsseln aktivieren:

Im nächsten Schritt wird man nach der Passphrase gefragt, die man wie üblich 2x eingeben muss. Diese Passphrase wird im Slot 0 im LUKS Header gespeichert. Die Verwendung von mehreren, unterschiedlichen Passphrasen oder Keyfiles als Schlüssel wird in dieser einfachen Variante für Mausschubser nicht unterstützt. Dafür muss man die Kommandozeile nutzen.

Wenn man einen so verschlüsselten USB-Stick am Linux Rechner anschließt, wird man nach der Passphrase für den Zugriff auf die Daten gefragt und der Datenträger wird geöffnet:

Linux System komplett verschlüsseln

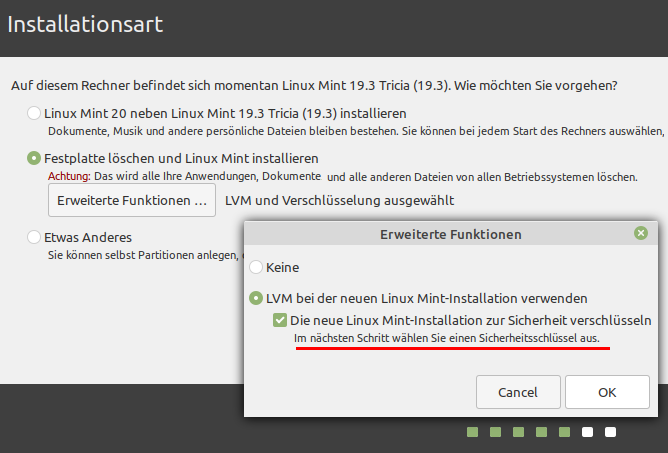

Neben der einfachen Verschlüsselung von Datenträgern bieten alle Linux Distributionen bei der Installation die Möglichkeit, das komplette System mit Ausnahme der Boot-Partition zu verschlüsseln, wenn man die Festplatte komplett löscht und den Logical Volume Manager (LVM) für die neue Installation aktiviert. Für die Verschlüsselung des gesamten System mit dm-crypt/LUKS ist dann nur ein kleines Häckchen zu setzen.

Beim Linux Mint Installer findet man die Option in den "Erweiterten Funktionen ...".

Bei anderen Linux Distributionen sieht es irgenwie ähnlich aus...

Da man sich bei einem "persönlichen Computer" durch Eingabe der Passphrase beim Booten schon ausreichend authentifiziert hat, kann man auf eine zweite Eingabe eines Passwort beim Login Bildschirm verzichten und den automatischen Login für den Standardnutzer aktivieren. Dieses Verhalten kann man entweder bei der Installation auswählen oder nachträglich für den Login Manager konfigurieren. Passende Hinweise zur jeweiligen Linux Distribution liefert jede Suchmaschine.

BIOS Einstellungen

"Evil Maid Attack" : Die Zielperson lässt den vollständig verschlüsselten Linux Laptop unbeaufsichtigt im Hotel o.ä. liegen. Eine böse Maid kommt mit einem USB-Stick, bootet den Laptop mit dem Stick und installiert einen modifizierten Kernel in der unverschlüsselten Boot Partition oder flascht ein bösartiges BIOS, welches die Sicherheit der Festplattenverschlüsslung aushebeln kann.

Deshalb gehören folgende BIOS Einstellungen zum Sicherheitskonzept dazu:

- Bootreihenfolge festlegen (immer die Festplatte zuerst).

Administrator bzw. Supervisor Passwort setzen. Dieses Passwort wird zukünftig abgefragt, wenn man die BIOS Einstellungen ändern will oder von einem USB-Stick booten möchte.

Da man dieses Passwort nur sehr selten braucht, sollte man es sicher speichern. Wenn man dieses Passwort nicht mehr findet, kann man nie mehr von einem USB-Stick booten!

(Ich bin der Meinung, dass man das gleiche Passwort wie für die Festplattenverschlüsselung nehmen könnte, dass man sich gut merken kann, da man es fast jeden Tag beim Booten des Rechners eingibt, weil es gegen den gleichen Angreifer schützen soll. Es gibt aber auch die Meinung, dass ein anderes, eigenes Passwort sinnvoll ist.)

- Tamper Protection aktivieren (wenn vorhanden). Die Tamper Protection kann nur aktiviert werden, wenn ein Supervisor Passwort gesetzt wurde. Sie warnt, wenn das Gehäuse eines Laptops geöffnet wurde. Die Warnung muss im BIOS zurückgesetzt werden, bevor man weiterarbeiten kann. (Bei rabiater Behandlung des Laptop kann es auch zu Fehlalarmen kommen.)

Um die BIOS Einstellungen zu öffnen, muss man beim Start des Rechners je nach Hersteller die Taste F1, F2, ESC oder ENTER gedrückt halten. Die Suchmaschine der Wahl hilft bei Fragen.