Privacy-Handbuch

Die NSA ist in der elektronischen Spionage und Hacking Aktivitäten herausragend aber sicher nicht einmalig. Frankreich hat ebenfalls erhebliche Kapazitäten auf dem Gebiet, die chinesische Industriespionage ist legendär und auch russische Hacker zählen international zu den TOP10. Außerdem interessieren sich natürlich auch Kriminelle für VPNs.

In den Dokumenten von E. Snowden und anderen Quellen werden einige Angriffsvektoren beschrieben, die ambitionierte Hacker gegen VPNs einsetzen.

Angriffe auf die Verschlüsselung

In den Snowden-Dokumenten wird erwähnt, dass der NSA 2010 einen Durchbruch bei Angriffen auf Verschlüsselung gelang und 60% des weltweiten VPN-Traffics on-the-fly entschlüsselt werden konnte. Andere NSA-Whistleblower bestätigten die Information.

2015 wurde die Logjam Attack durch zivile Kryptoforscher publiziert, die die Erfolge der NSA plausibel erklären konnte. Dabei handelt es sich um einen pre-computation Angriff auf den Diffie-Hellman Schlüsseltausch. Dieses Beispiel zeigt, dass staatliche Angreifer mehrere Jahre Informationvorsprung bei der Kryptoanalyse haben.

Man sollte deshalb keine Kryptografie einsetzen, die schon ein bisschen schwächelt.

Außerdem werden Man-in-the-Middle Angriffe und TLS-Downgrade Angriffe eingesetzt. Für beide Angriffe gibt es inzwischen steckerfertige Appliances.

- Bei Man-in-the-Middle Angriffen lenkt der Angreifer den Datenverkehr des Clients auf seinen Server (z.B. mit DNS Manipulationen). Er gibt sich als der gewünschte VPN-Server aus, entschlüsselt den Datenverkehr und tut dann gegenüber dem VPN-Serven so, als ob er der Client wäre. Während der gesamten Kommunikation sitzt der Angreifer janusköpfig zwischen beiden und kann alles mitlesen.

Bei TLS-Downgrade Angriffen stört der Angreifer den Aufbau der VPN-Verbindung immer wieder und bringt beide Seiten dazu, eine schwächere Verschlüsselung zu probieren. Wenn dann eine hinreichend schwache Verschlüsselung ausgewählt wurde, die der Angreifer knacken kann, lässt er den Aufbau der Verbindung zu.

Appliances für TLS-Downgrade Angriffe sind military-grade Hardware hinsichtlich Geheimhaltung und Exportbeschränkungen. Ich kenne nur eine ältere Serie von Appliances, die RC4 Cipher on-the-fly brechen konnten. Auch bei der IETF hat man davon gehört und mit RFC 7465 die Verwendung von RC4 verboten.

An dieser Stelle ein Dank an Jakob Appelbaum, der als erster darauf hinwies:

RC4 is broken in real time by #NSA - stop using it. (Nov. 2013)

(In der zivilen Kryptoanalyse ist kein Ansatz bekannt, um RC4 Cipher on-the-fly zu brechen. RC4 gilt als schwacher Cipher und konnte mit der NOMORE Attack in 75h geknackt werden, um HTTPS Cookies zu entschlüsseln, und in 1h bei WPA-TKIP Passwörtern. Aber RC4 on-the-fly brechen ist bisher NSA-only Level.)

Angriffe auf die kryptografischen Schlüssel

Wenn man die Verschlüsselung nicht knacken kann, dann ist ein Angriff auf die kryptografischen Schlüssel die logische Alternative.

Pre-shared Keys (PSK) können alle VPNs zur Authentifizierung nutzen. Das Programm "HappyDance" der NSA hat die Aufgabe, diese Schlüssel zu knacken um den Datenverkehr zu entschlüsseln. Dabei kommen drei Methoden zum Einsatz:

- Die E-Mail Überwachung wird genutzt, um in den abgefangenen Mails nach Schlüsseln zu suchen, die als pre-shared Keys für die Authentifizierung bei VPNs geeigent sein könnten. Diese Schlüssel werden gesammelt und automatisiert genutzt. (Es gibt immer wieder Admins, die diese Schlüssel per E-Mail verteilen.)

- Außerdem werden pre-shared Keys von interessanten VPNs mit Brute-Force-Attack angegriffen. Da diese Keys oft mit zu geringer Entropie von der VPN Software erzeugt werden (Shannon E. < 3.5), sind diese Angriffe erfolgreich.

- In besonders hartnäckigen Fällen wird das Gruppe Taylored Access Operations (TAO) der NSA beauftragt, den VPN-Server oder einen beliebigen VPN-Client aus dem Netzwerk zu knacken und den pre-shared Key zu kopieren.

Kompromittierung der VPN-Server oder -Clients

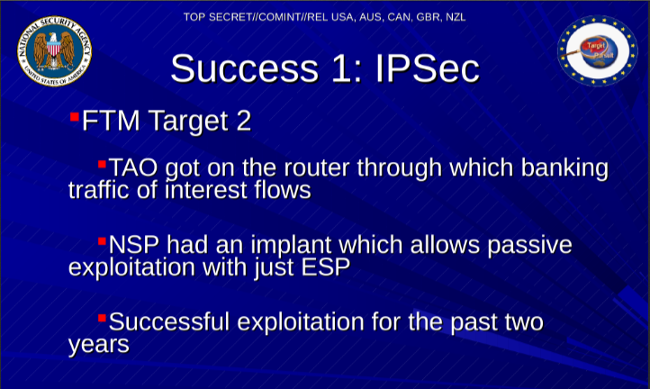

Das OTP VPN Exploitation Team der NSA setzt auch diese Methode gegen High-Value-Targets wie z.B. Banken ein, wenn Admins ihre VPNs professionell konfigurieren.- Die Gruppe Taylored Access Operations (TAO) der NSA wird damit beauftragt, den VPN-Server oder einen VPN-Client zu knacken.

- Anschließend installiert das NSP-Team ein Implantat (Rootkit), dass die VPN-Verschlüsselung des Datenverkehrs so stark schwächt, dass sie on-the-fly gebrochen werden kann, ohne das der Admin es jahrelang bemerkte.

NSP had an implant which allows passive exploitation with just ESP