Privacy-Handbuch

AVM hat in Fritz!OS folgende Möglichkeiten für VPN Verbindungen implementiert:

Fritz!OS ab Version 7.39 bietet als VPNs Wireguard und IPsec/IKEv2 mit preshared Keys, die aktuellen Sicherheitsanforderungen an VPN Verbindungen entsprechen.

WireGuard ist auf der Fritz!Box Seite am einfachsten konfigurierbar. Auf der Clientseite benötigt man zusätzlich die Wireguard Software, die man zusätzlich installieren muss.

IPsec/IKEv2 kann auf Smartphones (Android, iPhones) mit der Systemsoftware genutzt werden und erfordert keine zusätzliche Softwareinstallationen.

(Die IPSec/IKEv2 Implementierung von Windows kann sich mit dem Fritz!VPN nicht verbinden, da keine preshared Keys von Windows unterstützt werden sondern nur Zertifikate für VPN-Server.)

Beide Optionen kann man im Mischbetrieb verwenden. Es gibt ein gutes Erklärvideo von AVM.

- Ältere Versionen von Fritz!OS bieten für VPNs nur IPsec/IKEv1 mit preshared Keys. Es werden schwache DH Parameter verwendet (DH Group 2 mit 1024 Bit für den initialen Schlüsseltausch). Diese VPN-Verbindungen können von potenten Angreifern seit Jahren on-the-fly aufgebrochen werden und sind mit aktuellen Smartphones (Android, iPhones) nicht mehr nutzbar.

Man kann das Fritz!VPN verwenden, um sich von unterwegs ins heimische Netz einzuwählen (um die eigenen Server zu nutzen oder um die Gefahren durch unsichere Hotspots zu minimieren). Außerdem könnte man in kleineren Firmen Außenstellen mit der zentralen IT verbinden.

Fritz!VPN ist aber zur "Anonymisierung" des gesamten ausgehenden Traffics ungeeignet. Es ist zwar prinzipiell möglich, den ausgehenden Datenverkehr zu einem VPN Server (ProtonVPN o.ä.) weiterzuleiten, aber die Nutzer im heimischen Netz haben keine Kontrolle, ob diese Upstream VPN Verbindung wirklich besteht. Es gibt keinen "Kill Switch", der Datenverkehr ohne VPN blockieren würde, und die VPN Verbindung kann beim Routerneustart (z.B. bei Updates) oder Eingriffen des ISP via Wartungsinterface verloren gehen, ohne das die Nutzer es bemerken würden.

Eine VPN Verbindung zu Upstream VPN Servern (ProtonVPN, Mullvad o.ä.) ist immer auf den Endgeräten zu konfigurieren, wo man als Nutzer die Kontrolle über den Zustand der Verbindung hat.

Anleitung für WireGuard (Fritz!OS ab Version 7.39 empfohlen)

Als erstes benötigt man einen DynDNS Account, der einen DNS Namen bereitstellt, unter dem die eigene Fritz!Box bei wechselnden IP-Adressen aus dem Internet erreichbar ist.

- Auf den Clients (Laptops, Smartphones) ist die Wireguard Software zu installieren.

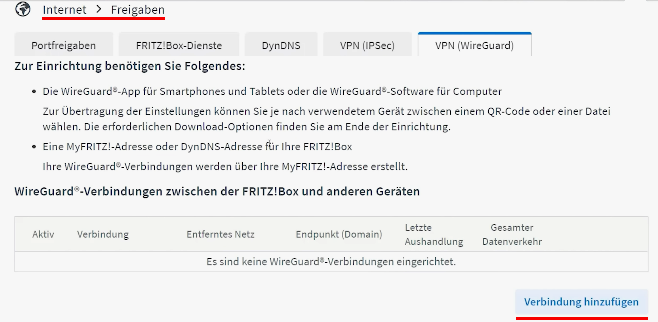

- Auf der Fritz!Box muss man unter "Internet → Freigaben" auf dem Reiter "VPN (WireGuard)" für jeden Client (Smartphone oder Laptop) eine eigene VPN Verbindung erstellen:

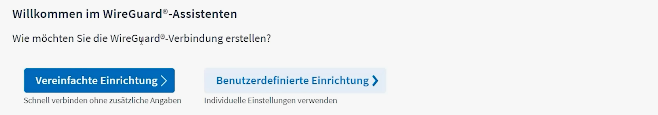

Im Assistenten wählt man die "Vereinfachte Einrichtung" für die Anbindung von Clients:

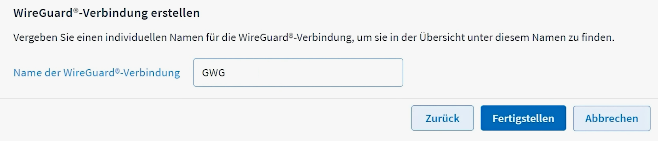

Dann gibt man der Wireguard Verbindung noch einen wiederkennbaren Namen:

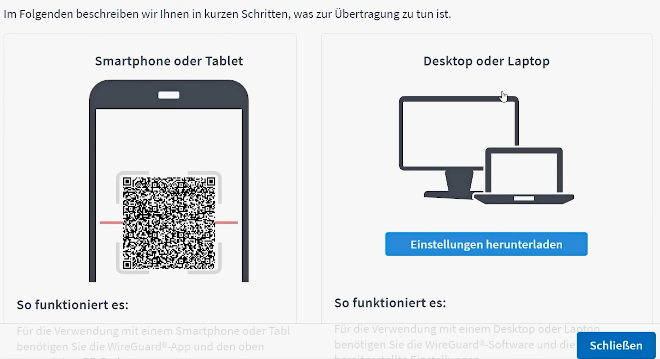

Im nächsten Schritt kann man mit WireGuard App auf dem Smartphone den QR-Code scannen oder die Konfiguration für Laptops herunterladen und dort importieren: Wichtig: man muss WireGuard auf dem Smartphone jetzt(!) konfigurieren oder die Konfiguration herunterladen. Später hat man keinen Zugriff mehr auf die Konfigurationsdaten, weil die Fritz!Box die privaten Schlüssel für die Clients nicht speichert. Wenn man die WireGuard Verbindung auf dem Smartphone oder Laptop aktiviert, hat man Zugriff auf die internen Ressourcen im privaten Heim- oder Firmennetz.

Mit dem Parameter "Allowed IPs" in der WireGuard Konfiguration auf den Clients kann man das Verhalten steuern, ob der gesamte Datenverkehr des Smartphone/Laptops über die Fritz!Box geroutet werden soll oder ob nur der Zugriff auf private Ressourcen via VPN erfolgen soll.

- Den gesamten Datenverkehr schickt man mit folgender Einstellung zur Fritz!Box: AllowedIPs = 0.0.0.0/0,::/0

- Wenn man nur Zugriff auf private Ressourcen via VPN haben will, trägt man das private Netzwerk dort ein. ("xxx" ist durch konkrete Konfiguration im Heimnetz zu ersetzen.) AllowedIPs = 192.168.xxx.0/24

Anleitung für IPsec/IKEv1 (ältere Fritz!OS Versionen)

Als erstes benötigt man einen DynDNS Account, der einen DNS Namen bereitstellt, unter dem die eigene Fritz!Box bei wechselnden IP-Adressen aus dem Internet erreichbar ist.

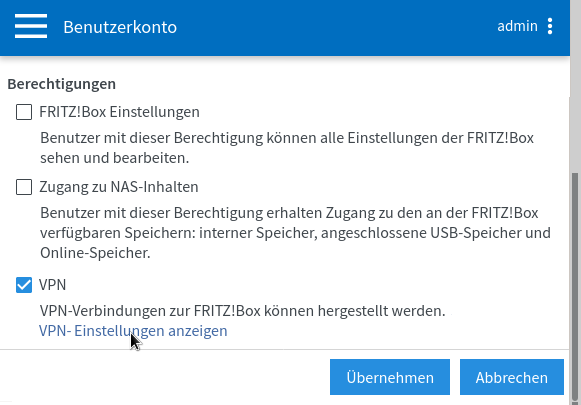

Danach erstellt man unter "System → Fritz!Box-Benutzer" einen oder mehrere Accounts und gibt diesen Nutzern das Recht, VPN-Verbindungen zur Fritz!Box aufzubauen.

Weitere Zugriffsrechte sollten VPN-Nutzern nicht eingeräumt werden. Für Zugriffe auf Daten (NAS-Inhalte usw.) können separate Accounts eingerichtet und genutzt werden.

Es ist empfehlenswert, für jedes Gerät einen eigenen Account zu erstellen, damit man den Account bei Bedarf sperren kann, ohne andere Geräte zu beeinträchtigen.

Abschließend konfiguriert man die VPN-Verbindung auf den Clients. Die notwendigen Daten sowie eine Anleitung für Smarthones werden mit Klick auf den Link "VPN-Einstellungen anzeigen" in der Fritz!Box angezeigt.

-

Android 12+ kann ein Fritz!VPN nicht mehr neu anlegen. Bei einem Update werden vorhandene Konfigurationen übernommen aber (zu Recht) als unsicher markiert.

iPhones könnten das Fritz!VPN nutzen und bei der Einrichtung das Protokoll IPsec wählen.

Aber es ist kein "Always-on-VPN" realisierbar. Die VPN-Verbindung wird geschlossen, wenn kein mehr Datenverkehr fließt. Da es außerdem keine Anzeige für eine bestehende VPN-Verbindung mehr gibt, weiß man beim Starten einer App nicht, ob vielleicht noch eine VPN-Verbindung besteht oder nicht mehr. Das ist sehr unpraktisch und auch unbrauchbar.

-

Linuxer können auf ihrem Laptop mit einem Klick auf das NetworkManager Applet ein VPN hinzufügen und wählen den Typ "Cisco compatible VPN (vpnc)" aus:

Falls diese Option nicht zur Verfügung steht sind folgende Pakete zu installieren: Ubuntu: > sudo apt install networkmanager-vpnc networkmanager-vpnc-gnome

Fedora: > sudo dnf install NetworkManager-vpnc NetworkManager-vpnc-gnome In den Einstellungen für das VPN ist der DynDNS Name als Gateway einzugeben, der Account auf der Fritz!Box als Username und Gruppenname, das Passwort des Nutzers sowie als Gruppenpasswort das IPsec Shared Secret.Um die Sicherheit ein bisschen zu verbessern, kann man mit Klick auf den Button "Erweitert…" die Krypto Parameter anpassen und die IKE DH Group 5 auswählen (1536 Bit), die von Fritz!VPN ebenfalls unterstützt wird.

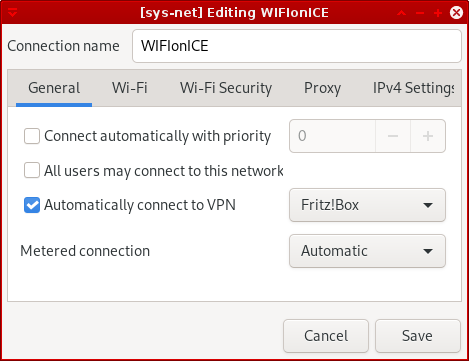

In den Netzwerkeinstellungen für ein Hotel WLAN oder das WLAN im ICE kann man festlegen, dass das VPN in diesem WLAN immer aktiviert werden soll:

-