Privacy-Handbuch

Unabhängig von der eingesetzten VPN Technologie gibt es ein paar allgemeine Tipps für die Einrichtung eines VPN Zugangs zum privaten Heimnetz oder in ein kleines Firmennetzwerk.

Einfaches Konzept (für Einsteiger)

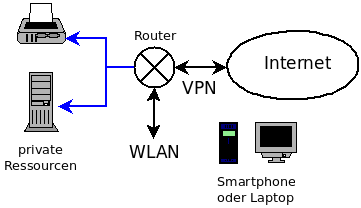

Wenn man nicht in finstere Abgründe der IT abtauchen will, könnte man die VPN Funktionalitäten von modernen Routern der mittleren oder höheren Preiskategorie verwenden. Wenn man sich via VPN aus dem Internet mit eigenen Router verbindet, hat man praktisch die gleichen Möglichkeiten, wie bei einer Verbindung via WLAN zuhause auf der Couch. So kann man von unterwegs auf alle heimischen Ressourcen zugreifen ohne die privaten Server ins Internet exponieren zu müssen.

Wenn der Internet Provider keine feste IP-Adresse für den Anschluss bereitstellt, benötigt man einen DynDNS Account und muss diesen Account im Router konfigurieren.

Fritz!Boxen mit Fritz!OS ab Version 7.50 können ein Wireguard VPN bereitstellen, das aktuellen Sicherheitsanforderungen an VPNs entspricht.

Ältere Version von Fritz!OS beherrschen nur IPsec/IKEv1 mit schwachen Krypto-Parametern, das man mit aktuellen Smartphones (Android, iPhones) nicht mehr verwenden kann.

-

Telekom Router ab der Baureihe Speedport Smart 3/4 enthalten ebenfalls Wireguard VPN.

Bei den Speedport Smart 3 kann eine VPN Verbindung für einen einzelnen Nutzer erstellt werden. Bei den Speedport Smart 4 kann man mehrere VPN Zugänge konfigurieren.

Sicheres Konzept (für Professionals)

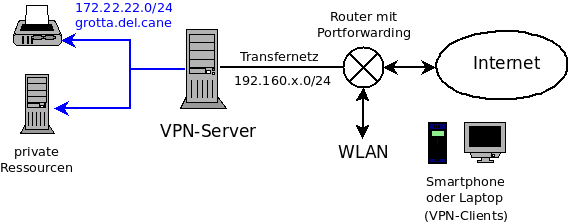

Der Netzwerkplan für die Platzierung eines VPN-Serves als Zugangsschutz vor einem privaten Heim- oder Firmennetz könnte grob gezeichnet wie folgt aussehen:

Auch bei der Nutzung des WLAN kann man nur per VPN auf die privaten Ressourcen zugreifen. (So kann man Gästen einen WLAN Zugang geben ohne die privaten Ressourcen zu gefährden.)

Das private, geschützte Netz hat im Beispiel den DNS Suffix "grotta.del.cane". Einzelen Server können via DNS z.B. als "cloud.grotta.del.cane" oder via IP-Adresse angesprochen werden.

Der Zugriff auf diese privaten Ressourcen ist von überall auf der Welt nur via VPN möglich.

Der VPN-Server kann gleichzeitig die Aufgaben einer Firewall übernehmen. Es gibt wartungsarme Appliances für diese Aufgabe wie NitroWall von der Nitrokey GmbH. Man muss sich keinen Server zusammenbasteln. Aber auch diese Appliances erfordern IT Kenntnisse!

Über das Transfernetz ist der VPN-Server mit dem Router verbunden.

Der Router ist über einen dynamischen DNS Namen (DynDNS Adresse) oder eine feste IP-Adresse aus dem Internet erreichbar. Diese öffentliche Adresse des Routers wird auf den VPN Clients (Road Warriors) als Endpunkt für die VPN Verbindungen konfiguriert.

Eingehender VPN Traffic von den VPN Clients aus dem Internet wird via Portforwarding an den VPN Server weitergeleitet. Bei der Fritz!Box findet man es im Menü "Internet → Freigaben".