Privacy-Handbuch

Alle Smartphones (und Laptops!) haben ein WLAN Modul. Es ist bequem, wenn man nach Hause kommt oder wenn das Smartphone am Arbeitsplatz automatisch das WLAN nutzt statt der teuren Datenverbindungen des Mobilfunk Providers.

Wenn man mit aktiviertem WLAN Modul und automatischem Login für die bevorzugte WLANs unterwegs ist, dann ergeben sich daraus einige Implikationen für die Privatsphäre und die Sicherheit:

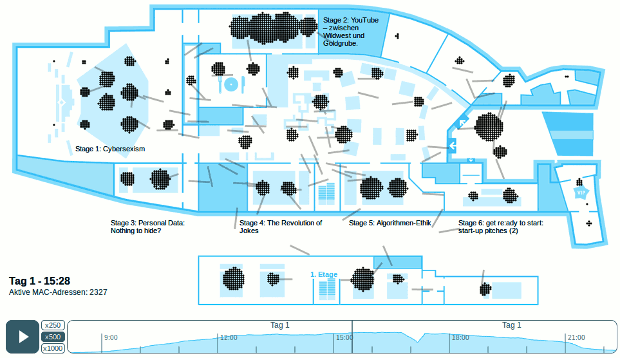

- Auf der re:publica 2013 wurde ein kostenfreies WLAN bereitgestellt. Damit wurde die Position aller WLAN-fähigen Geräte (6700 Laptops und Smartphones) anhand der MAC Adressen der WLAN Module verfolgt, unabhängig davon, ob die Geräte das WLAN nutzten oder nicht. re:log - Besucherstromanalyse per re:publica W-LAN visualisiert die Bewegungen der Besucher.

Die Werbefirma Renew wollte dieses Prinzip kommerziell ausbauen und stellte zu den Olympischen Spielen 2012 in London 200 Abfallbehälter auf, die mit einem integrierten WLAN Access Point die Fußgänger anhand der MAC Adressen der Smartphones verfolgten. Innerhalb einer Woche wurde über 4 Mio. Geräte auf dem Weg durch die Londoner City verfolgt.

We will "cookie" the street. (Kaveh Memari, chief executive of Renew)

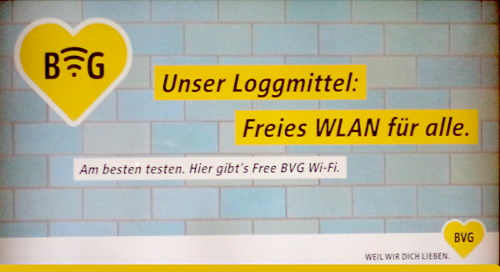

Mit aktuellen Smartphones ist diese Verfolgung der Bewegungen der Smartphonebenutzer anhand der MAC Adressen der WLAN Module nicht mehr möglich (wenn man das WLAN nicht aktiv nutzt), da für WLAN Scans jetzt randomisierte MAC Adressen verwendet werden. - Die Berliner Verkehrsbetriebe haben zusammen mit HOTSPLOTS auf den U-Bahnhöfen kostenfreien Wi-Fi zur Verfügung gestellt (ins Netz gegangen). "We will cookie the subway." wäre auch ein guter Slogan, aber "Unser Loggmittel..." ist echt gut und passend.

Die Nutzung ist ganz einfach. Wenn man beim Warten auf die U-Bahn noch schnell mal.... wählt man das "BVG Wi-Fi" und ruft eine Webseite auf. Nachdem man die Nutzungsbedingungen bestätigt (aber nicht gelesen) hat und die erste Werbeseite gesehen hat, kann man kostenfrei im BVG WLAN Surfen, Chatten usw. Es wird kein Name und E-Mail Adresse abgefragt.

Zukünftig meldet sich das Smartphone bei jedem Ein. und Aussteigen und bei jeder Durchfahrt durch den Bahnhof automatisch bei dem BVG Access Point an. In den Nutzungsbedingungen ganz unten findet man die Daten, die bei jedem (automatischem) Login gespeichert werden:

- die MAC-Adresse des Gerätes

- die zugewiesene IP-Adresse

- Zeitstempel des Login und Logout

Die Daten werden gem. TKG und gemäß Vorratsdatenspeicherung (neudeutsch: Mindestspeicherfristen) gespeichert. Außerdem werden sie von HOTSPLOTS ausgewertet und der BVG für statistische Auswertungen zur Verfügung gestellt.

Da aktuelle Smartphones beim Verbindungsaufbau zu einem bekannten WLAN standardmäßig immer den gleiche Fake der MAC Adresse verwenden kann mit dem automatischen Connect der Weg von Fahrgästen verfolgt werden, die das WLAN einmal (aus Neugier?) genutzt haben.

Ähnliche Datenspuren hinterläst man im WLAN im ICE oder bei einigen Kaffeehausketten.

Auf der Blackhat Asia 2014 wurde mit Snoopy ein aktiver Abgriff vorgestellt. Diese Drohne kann häufig benutzte SSIDs von WLANs ohne Anmeldepasswort simulieren. In Deutschland wären dafür WiFiOnICE oder das HOTSPLOTS WiFi Netz (15.000 Access Points) gut geeigenet.

Die Smartphones meldet sich dann gutgläubig im Hintergrund automatisch bei der Drohne an. Der Internet Traffic läuft über die Drohne und kann dort analysiert und modifiziert werden.

Es wurde auf der Konferenz demonstriert, wie Snoopy Login Credentials von PayPal, Yahoo! usw. abgreifen konnte, Name und Wohnort der Nutzer ermitteln konnte und die Smartphones über einen längeren Zeitraum tracken konnte.

Hinweis: Wenn man WLANs ohne Passwortschutz nutzt, sollte man Autologin für diese WLANs deaktivieren oder diese offenen WLANs nach der Benutzung auf dem Phone löschen.

Smartphones senden ständig sogenannte "Probe Requests", um nach WLAN Access Points in der Umgebung zu suchen. Bei älteren Phones sendeten die "Probes" eine Liste aller WLAN SSIDs, die das Smartphone kennt (die Prefered Network List, PNL).

Es gab mehrere Studien, die analysiert haben, wie man Smartphone Nutzer anhand der PNL deanonymisieren oder angreifen kann. Zuletzt wurde von der Universität Hamburg eine Studie publiziert, laut der im Jahr 2021 noch 23% der Smartphones in einer belebten Fußgängerzone aktiv "Probe Requests" mit den SSIDs der ihnen bekannten WLANs gesendet haben.

Jetzt würde das Ergebnis wahrscheinlich nahe Null liegen, da aktuelle Smartphones nur dann die SSIDs bekannter WLANs mit den "Probe Requests" versenden, wenn sie als versteckte WLANs konfiguriert wurden. Sogenannte "versteckte WLAN Accesspoints" sind nicht unsichtbar, aber sie senden ihre SSID nicht aktiv, so dass man sie direkt ansprechen muss, wenn man sich mit ihnen verbinden will - ist ein sehr exotisches Feature, das man nicht nutzen sollte.

Empfehlungen zur WLAN Nutzung

Obwohl sich hinsichtlich Privatsphäre bei den WLAN Schnittstellen in den letzten Jahren vieles verbessert hat, ist es trotzdem empfehlenswert, WLAN abzuschalten, wenn man sie nicht braucht.

Bluetooth

Bluetooth wird in gleicher Weise für das Tracking genutzt. Außerdem erhöht jede Funktion die Angriffsfläche. Die Webseite mobilsicher.de hat bereits 2015 empfohlen:Ein ausgeschaltetes Bluetooth-Gerät kann niemand angreifen oder sich heimlich damit verbinden. Daher sollte die Funktion bei Smartphone oder Tablet nur an sein, wenn sie auch genutzt wird.

Das diese Warnung berechtigt war, zeigt der Angriff BlueBorn der im Sept. 2017 publiziert wurde. Über mehrere Sicherheitslücken in Bluetooth können Angreifer Smartphones exploiten und eigene Code auf dem Gerät ausführen. Android- und Linux-Geräte können komplett übernommen werden.

2023 publizierte Kapersky einen Angriff, mit dem es möglich ist, eine Tastatur via Bluetooth zu registrieren. Der Angreifer kann dann ohen weitere Authentifizierung als legaler Nutzer Befehle mit dieser Tastatur auf dem Gerät ausführen. Betroffen waren neben Samrtphones auch Linux PCs.

Schlussfolgerung: Bluetooth abschalten, wenn man es nicht braucht.