Privacy-Handbuch

Weitere Hinweise für die sichere und privacy-freundliche Nutzung von E-Mail mit Thunderbird:

(Hinweis: man muss nicht alle empfohlen Werte selbst einstellen sondern kann sie als user.js Konfiguration herunterladen und im Profilverzeichnis von Thundrbird speichern.)

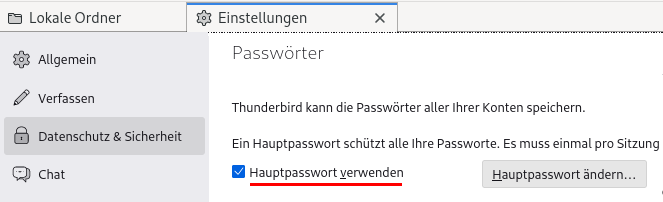

Die Passwörter für die E-Mail Accounts speichert Thunderbird erstmal unverschlüsselt. Um missbräuchlichen Zugriff auf diese Daten zu vermeiden, kann man ein Masterpasswort konfigurieren. Die Passwort-DB von Thunderbird wird dann mit dem Masterpasswort verschlüsselt.

Das Masterpasswort (bzw. Hauptpasswort) aktiviert man in den Einstellungen in der Sektion "Datenschutz & Sicherheit" (möglichst bevor man einen E-Mail Account einrichtet).

Zukünftig wird Thunderbird beim jedem Start nach dem Masterpasswort fragen, um damit die Passwörter für die E-Mail Server und OpenPGP Schlüssel zu entschlüsseln.

Um Verwirrungen durch Überkomplexität zu vermeiden, könnte man das gleiche Master- bzw. Hauptpasswort für alle lokale Passwort Datenbanken verwenden (Firefox Passwort-DB, Keepass-DB...), da der Angriffsvektor ähnlich ist. Ein Angreifer hat in der Regel Zugriff auf alle lokalen Passwort-DBs oder (hoffentlich) auf keine. Das gilt aber nur für lokal gespeicherte Daten. Für Online-Accounts sind immer unterschiedliche Passwörter zu verwenden!

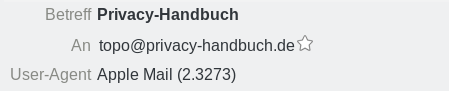

- Im Kopf einer E-Mail kann man zusätzliche Informationen anzeigen lassen:

- Ein E-Mail Absender besteht aus einem Namen und der E-Mail Adresse "Max Mustermann <max@domain.tld>" Standardmäßig zeigt Thunderbird nur den Namen an. Informativer ist es, die vollständige E-Mail Adresse mit anzuzeigen. Das aktiviert man mit folgender Option: mail.showCondensedAddresses = false

Eine E-Mail kann den Absender im FROM Header und/oder im Header SENDER enthalten. Wenn beide angegeben sind, zeigt Thunderbird nur den FROM Header an. Ein Angreifer könnte eine E-Mail mit gefakten S/MIME Zertifikaten als signiert erscheinen zu lassen.

Um diesen Angriff zu erkennen, kann man sich immer beide Absenderinformationen anzeigen lassen (wenn vorhanden) und man sollte stutzig werden, wenn sie unterschiedlich sind:

mailnews.headers.showSender = true- Die Anzeige des E-Mail Programms, das der Absender verwendet, ist immer mal wieder interessant. Diese Anzeige kann man mit folgender Option aktivieren: mailnews.headers.showUserAgent = true

- Thunderbird 115+ bietet die Möglichkeit, das Senden der User-Agent Kennung im Kopf jeder E-Mail abzuschalten und potentiellen Angreifern damit keine Informationen über die zum Lesen von E-Mails verwendete Software + Version zu liefern: mailnews.headers.sendUserAgent = false Alternativ könnte man eine minimale User-Agent Kennung aktivieren, die nur "Thunderbird" enthält aber nicht die Version und Betriebssystem: mailnews.headers.useMinimalUserAgent = true

- Alle Bilder in HTML-Mails, die von einem externen Server geladen werden, können direkt mit der E-Mail Adresse des Empfängers verknüpft sein. Anhand der Logdaten kann der Absender erkennen, wann und wo die E-Mail gelesen wurde. Fast alle Newsletter verwenden ebenfalls HTML Wanzen. In den Newslettern von Paysafecard findet man beispielsweise ganz unten eine kleine 1x1-Pixel Wanze, die offenbar mit einer individuellen, nutzerspezifischen URL von einem Trackingservice geladen wird:

<IMG src="http://links.mkt3907.com/open/log/43.../1/0">

Easyjet.com (ein Billigflieger) kann offenbar die Aufrufe seiner Newsletter selbst zählen und auswerten. In den E-Mails mit Informationen zu gebuchten Flügen findet man folgende kleine Wanze am Ende der Mail:

<IMG src="http://mail.easyjet.com/log/bEAS001/mH9..."

height=0 width=0 border=0> Standardmäßig blockiert Thunderbird das Laden externer Bilder. Um das Tracking mit Bildern und HTML-Wanzen zu verhindern, kann man zusätzlich in den "Erweiterten Einstellungen" das Laden externer Bilder komplett blockieren: permissions.default.image = 2 - Die Links in HTML-Mails führen oft nicht direkt zum Ziel sondern werden ebenfalls über einen Trackingservice geleitet, der jeden Aufruf des Link individuell für jede Empfängeradresse protokollieren kann. Als Bespiel ein Link, der zu einem Gewinnspiel bei Paysafecard führen soll: <a href="http://links.mkt3907.com/ctt?kn=28&ms=3N...">Gewinne bis zu 10.000 Euro</a> Diesem Tracking kann man nur entgehen, wenn man diese Links in HTML-Mails nicht aufzuruft! Der Trackingservice hat die Möglichkeit, Logdaten von verschiedenen E-Mails zu verknüpfen und evtl. auch das Surfverhalten einzubeziehen. Die wichtigen Informationen findet man auch auf der Webseite des Absenders, die man im Browser direkt aufruft.

Javascript wird in E-Mails und in der RSS Feed Ansicht generell nicht ausgeführt. Nur wenn man die Webseiten Ansicht bei RSS Feeds aktiviert oder Webseiten in Thunderbird aufruft (was eigentlich fast nie vorkommt), wird Javascript Code ausgeführt.

Außerdem wird Javascript für die OAuth 2.0 Authentifizierung (2-Faktor fähig) bei einigen E-Mail Providern wie Google Mail oder Office365 benötigt. Deshalb ist Javascript nicht generell deaktiviert sondern nur einige Optionen zur Verbesserung der Sicherheit:

>javascript.options.baselinejit = false javascript.options.ion = false javascript.options.native_regexp = false - Im SMTP-Dialog mit dem Mailserver beim Versenden einer E-Mail sendet Thunderbird im EHLO Kommando standardmäßig die lokale IP-Adresse aus dem internen Netzwerk:

SSL/TLS Handshake zwischen Client und Server

Client: EHLO 192.168.23.44

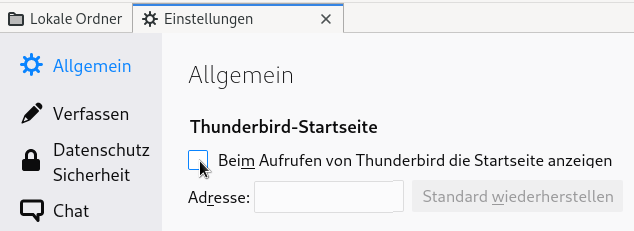

Server: .... Viele Mailserver vermerken diese lokale IP-Adresse aus dem EHLO Kommando im ersten Received Header der E-Mail zusammen mit der externen IP-Adresse, die der Mailserver sieht, und teilen sie damit auch Dritten mit. Received: from cefige3264.dynamic.kabel-deutschland.de ([188.192.92.109] helo=[192.168.23.44]) by smtp.server.tld Um zu vermeiden, dass diese Information veröffentlicht wird, kann in den "Erweiterten Einstellungen" folgenden Wert als String Variable neu anlegen und einen Fake definieren: mail.smtpserver.default.hello_argument = [127.0.0.1] Anmerkung: Privacy-freundliche E-Mail Provider entfernen den ersten Received Header vollständig, da er nicht nur die lokale IP-Adresse aus dem internen Netzwerk enthält, sondern auch die externe IP-Adresse, die Hinweise auf den Aufenthaltsort des Absenders liefert und von Datensammlern mit dem Surfprofil verknüpft werden kann. - Beim Start ruft Thunderbird die folgende URL auf und sendet damit die Lokalisierung, die Version, das verwendete Betriebssystem und die Build-Version an Mozilla: https://live.mozillamessaging.com/thunderbird/start?locale=de∓version=52.7.0&os=Linux&buildid=2018052209212 Nach zwei Redirect landet man auf der Daily Info-Seite für Thunderbird, die dann angezeigt wird. Dabei wird auch ein Cookie vom CDN Cloudflare gesetzt: Cookie: __cfduid = db3d6dc0bc91daa40e2a593c3fd645a591527576106 Den Aufruf der Daily Info-Seite bei jedem Start von Thunderbird kann man abschalten: Alternativ kann man in den erweiterten Einstellungen folgende Variable setzen: mailnews.start_page.enabled = false

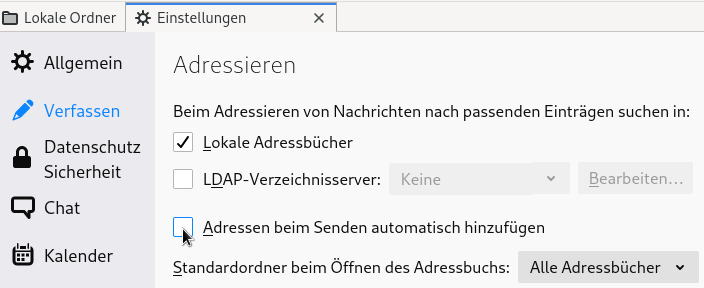

In dem Adressbuch "Gesammelte Adressen" werden die E-Mail Adressen der Empfänger aus den versendeten E-Mails gesammelt. Diese E-Mail Adressen stehen für die Autocomplete Funktion beim Schreiben einer E-Mail zur Verfügung.

Wenn man die E-Mail Adressen der Empfänger nicht automatisiert speichern möchte, dann kann man das kann man das Feature in der Sektion "Verfassen" abschalten.

In den "Erweiterten Einstellungen" kann man folgenden Wert setzen: mail.collect_email_address_outgoing = false Dann muss man sich aber selbst um die Pflege des Adressbuches kümmern.Die extension blocklist kann Mozilla nutzen, um einzelne, bösartige Add-ons in Thunderbird zu deaktivieren. Es ist praktisch ein kill switch für Thunderbird Add-ons. Beim Aktualisieren der Blockliste werden außerdem detaillierte Informationen an Mozilla übertragen.

Wenn ma es nicht mag, dass ein Fremder etwas auf dem eigenen Rechner deaktiviert, könnte man das Feature in den "Erweiterten Einstellungen" abschalten: extensions.blocklist.enabled = false- Thunderbird kontaktiert täglich den AMO-Server von Mozilla und sendet eine Liste der installierten Add-ons. Als Antwort sendet der Server Statusupdates für installierte Add-ons. Die Funktion ist unabhängig vom Update Check für Add-ons, es ist nur eine zusätzliche Datensammlung von Mozilla. In den "Erweiterten Einstellungen" kann man das Feature abschalten: extensions.getAddons.cache.enabled = false

- Alle Übertragungen von Telemetriedaten, Healthreport usw. an Mozilla unterbindet man ab Thunderbird 45 mit folgendem globalen Kill-Switch:

datareporting.policy.dataSubmissionEnabled = false

datareporting.healthreport.uploadEnabled = falseAußerdem können einige Funktionen zusätzlich (redundant) deaktiviert werden:

toolkit.telemetry.archive.enabled = false toolkit.telemetry.bhrPing.enabled = false toolkit.telemetry.updatePing.enabled = false toolkit.telemetry.unified = false -

Die Nutzung der Safebrowsing Funktion deaktiviert man in Thunderbird genau wie in Firefox ESR. Gegen Phishing Angriffe schützen technische Maßnahmen nicht vollständig sondern in erster Linie das eigene Verhalten. Gegen Malware schützen regelmäßige Updates des Systems besser als Virenscanner oder Block-Listen.

browser.safebrowsing.phishing.enabled = false browser.safebrowsing.malware.enabled = false browser.safebrowsing.blockedURIs.enabled = false browser.safebrowsing.downloads.enabled = false browser.safebrowsing.downloads.remote.enabled = false browser.safebrowsing.downloads.remote.block_dangerous = false browser.safebrowsing.downloads.remote.block_dangerous_host = false browser.safebrowsing.downloads.remote.block_potentially_unwanted = false browser.safebrowsing.downloads.remote.block_uncommon = false Es gibt allerdings auch die Ansicht, dass der Vorteil der Blockierung von Phishing Webseiten die Nachteile überwiegt, vor allem bei Menschen mit geringer IT-Affinität.

- Bei jedem Start kontaktiert den Thunderbird den Remote Settings Server von Mozilla, um die Hijack Blacklist usw. zu aktualiseren. Das ist überflüssig, da diese Daten regelmäßig bei einem Update von Thunderbird aktualisiert werden. Man die ständigen Verbindungen zum Remote Settings Server unterbinden, indem man die Adresse des Servers auf eine ungültige URL setzt: services.settings.server = https://s.%.c.invalid/v1