Privacy-Handbuch

Das Darknet: Tor ermöglicht nicht nur den anonymen Zugriff auf herkömmliche Angebote im Web sondern auch die Bereitstellung anonymer, zensurresitenter und schwer lokalisierbarer Tor Onion Services bzw. Tor Onion Sites. Diese Dienste sind nur via Tor Onion Router erreichbar.

Eine kryptische Adresse mit der Top-Level Domain .onion dient gleichzeitig als Hashwert für ein System von Schlüsseln, welches sicherstellt, dass der Nutzer auch wirklich mit dem gewünschten Dienst verbunden wird. Die vollständige Anonymisierung des Datenverkehrs stellt sicher, dass auch die Betreiber der Angebote technisch anonym bleiben und nur schwer ermittelt werden können.

Es gibt verschiedene Varianten für Tor Onion Services:

- Onion Services v2 waren 16 Zeichen lang. Sie verwendeten kryptografische Funktionen, die teilweise veraltet sind und werden seit Okt. 2021 nicht mehr unterstützt. vwakviie2ienjx6t.onion

- Onion Services v3 stehen seit Jan. 2018 zur Verfügung. Die Onion Services V3 verwenden aktuelle kryptografischen Funktionen (SHA3, ECDHE mit ed25519 und Public Key Kryptografie mit curve25519). Diese Onion-Adressen sind mit 56 Zeichen wesentlich länger: pcuuisbefrw2vp3kp2z5c5rexzx3gfpa4lfbu6qxuw2gdlecl4ydw6ad.onion

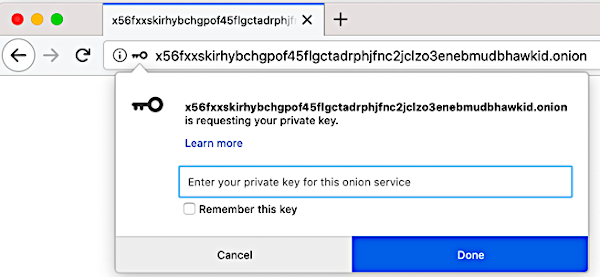

Stealth Onion Services erfordern einen zusätzlichen Schlüssel für den Aufbau der Verbindung. Die Informationen in den Hidden Service Directories über mögliche Zugangspunkte zu diesen Onion Services sind verschlüsselt, so dass bösartige Dritte diese Onion Services nicht ausspionieren oder angreifen können. Wer sich mit diesen Onion Sites verbinden möchte, braucht einen zusätzlichen Key, um die Informationen über die Zugangspunkte zu dechiffrieren.

Authorisierte Nutzer erhalten den Key zum Entschlüsseln der Informationen vom Betreiber über einen unabhängigen, sicheren Kanal. Der Betreiber kann dabei bis zu 50 unterschiedliche Schlüssel für verschiedene Personen generieren. Die authorisierten Nutzer können diesen Key in der Konfigurationsdatei "torrc" des Tor Daemon eintragen:

HidServAuth <OnionAdresse> <Key> Alternativ kann man den Schlüssel auch bei Aufruf einer Stealth Onion Adresse im TorBrowser eingeben und dort dauerhaft speichern:

Onion Service als Alternative zur normalen Webadresse

Es gibt mehrere Webseiten, die zusätzlich als Tor Onion Service anonym und unbeobachtet erreichbar sind. Wenn man Tor nutzt, sollte man diese Hidden Services den normalen Webadressen vorziehen, da dann keine Gefahr durch Bad Tor Exit Nodes besteht.- Suchmaschinen:

- DuckDuckGoOnion ist die bevorzugte Suchmaschine im TorBrowser:

https://duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion - AHMIA ist eine Suchmaschine für Tor Onion Sites:

http://juhanurmihxlp77nkq76byazcldy2hlmovfu2epvl5ankdibsot4csyd.onion

- DuckDuckGoOnion ist die bevorzugte Suchmaschine im TorBrowser:

- Webseiten: folgenden Webseiten können auch als Tor Onion Sites aufgerufen werden:

TorProject.org: http://2gzyxa5ihm7nsggfxnu52rck2vv4rvmdlkiu3zzui5du4xyclen53wid.onion

Weitere Onion Sites von TorProject.org findet man unter onion.torproject.org bzw. unter http://xao2lxsmia2edq2n5zxg6uahx6xox2t7bfjw6b5vdzsxi7ezmqob6qid.onion.

- Die Onion Adressen des Debian Projektes findet man unter onion.debian.org.

- Heise.de bietet einen sicheren Briefkasten auf Basis von Secure Drop für Tippgeber unter http://ayznmonmewb2tjvgf7ym4t2726muprjvwckzx2vhf2hbarbbzydm7oad.onion.

- Die CIA bietet einen ähnlichen Briefkasten als Onion Service für Informanten. Wer sich bei der CIA anbiedern will um sein Taschengeld ein bisschen aufzubessern, findet ihn hier: http://ciadotgov4sjwlzihbbgxnqg3xiyrg7so2r2o3lt5wz5ypk4sxyjstad.onion

- Reddit.com ist als Tor Onion v3 Site unter folgender Adresse erreichbar:

http://kphht2jcflojtqte4b4kyx7p2ahagv4debjj32nre67dxz7y57seqwyd.onion - Die Protonmail Webseite ist als Tor Onion v3 Site unter folgender Adresse erreichbar:

https://protonmailrmez3lotccipshtkleegetolb73fuirgj7r4o4vfu7ozyd.onion - u.v.a.m. …

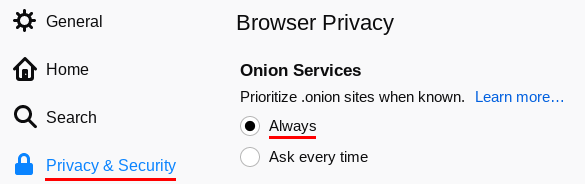

Wenn der Betreiber einer Webseite es wirklich ernst meint mit dem Onion Service, kann er den HTTP Header "Onion Location" in die Webseite einbauen, der beim Aufruf der Clearnet Webseite auf den Onion Service hinweist. Der TorBrowser zeigt dann rechts von der URL einen lila Button an:

Mit einem Klick auf den lila Button ".onion available" wird die Seite vom Onion Service aufgerufen.

Da die Nutzung des Onion Service grundsätzlich sicherer ist, als eine Clearnet Webseite über einen Exit Node aufzurufen, sollte man diese Möglichkeit nutzen. Mit einer kleinen Einstellung kann man diesen Schritt auch automatisieren und immer zum Onion Service wechseln:

Onion Services für E-Mail und XMPP

- E-Mail: die folgenden Provider bieten Onion Services an:

- Mailbox.org bietet POP3, IMAP und SMTP als Onion Service v3: xy5d2mmnh6zjnroce4yk7njlkyafi7tkrameybxu43rgsg5ywhnelmad.onion

- Riseup.net Mailserver als Onion Service v3: 5gdvpfoh6kb2iqbizb37lzk2ddzrwa47m6rpdueg2m656fovmbhoptqd.onion

- Die Webseite des E-Mail Dienstes ProtonMail ist auch als Tor Onion v3 Site erreichbar.

- XMPP: die folgenden Jabber-Server sind als Tor Hidden Service erreichbar:

- Mailbox.org: xy5d2mmnh6zjnroce4yk7njlkyafi7tkrameybxu43rgsg5ywhnelmad.onion

- systemli.org: razpihro3mgydaiykvxwa44l57opvktqeqfrsg3vvwtmvr2srbkcihyd.onion

- Riseup.net: jukrlvyhgguiedqswc5lehrag2fjunfktouuhi4wozxhb6heyzvshuyd.onion

- securejabber: sidignlwz2odjhgcfhbueinmr23v5bubq2x43dskcebh5sbd2qrxtkid.onion

- jabber.otr.im: ynnuxkbbiy5gicdydekpihmpbqd4frruax2mqhpc35xqjxp5ayvrjuqd.onion

- jabber.so36.net: yxkc2uu3rlwzzhxf2thtnzd7obsdd76vtv7n34zwald76g5ogbvjbbqd.onion

- Jabber.cat: 7drfpncjeom3svqkyjitif26ezb3xvmtgyhgplcvqa7wwbb4qdbsjead.onion

- dismail.de: 4colmnerbjz3xtsjmqogehtpbt5upjzef57huilibbq3wfgpsylub7yd.onion

- Ein HKP-Keyserver für OpenPGP Schlüssel ist unter der folgenden Onion v3 Adresse erreichbar: hkp://zkaan2xfbuxia2wpf7ofnkbz6r5zdbbvxbunvp5g2iebopbfc4iqmbad.onion

Tor Onion Services für E-Mail Kommunikation

Für unbeobachtete E-Mail Kommunikation gibt es folgenden Dienste, die ausschließlich als Tor Onion Service genutzt werden können:- Mail2Tor (kostenfrei, Gateway ins normale Web ist vorhanden)

- TorBox (kostenfreier Hidden-only E-Mail Service)

Debian GNU/Linux Hidden Software Repository

Für Debian GNU/Linux gibt es die Repositorys als Tor Onion Service. Außerdem gibt es den Apt-Transport-Tor, der die Nutzung des Onion Service mit den ganz normalen Tools zur Softwareverwaltung ermöglicht. Um die Software des Systems anonym und von Dritten unbeobachtet zu verwalten, ist zuerst das Paket "apt-transport-tor" zu installieren: > sudo apt-get install apt-transport-tor Anschließend editiert man die Datei "/etc/apt/sources.list" und ersetzt die Repositorys für die Paketquellen nach folgendem Muster: deb tor+http://2s4yqjx5ul6okpp3f2gaunr2syex5jgbfpfvhxxbbjwnrsvbk5v3qbid.onion/debian bookworm main contrib non-freedeb tor+http://2s4yqjx5ul6okpp3f2gaunr2syex5jgbfpfvhxxbbjwnrsvbk5v3qbid.onion/debian bookworm-updates main contrib non-free

deb tor+http://5ajw6aqf3ep7sijnscdzw77t7xq4xjpsy335yb2wiwgouo7yfxtjlmid.onion/debian-security bookworm/updates main contrib non-free

#deb tor+http://2s4yqjx5ul6okpp3f2gaunr2syex5jgbfpfvhxxbbjwnrsvbk5v3qbid.onion/debian buster-backports main Zukünftig nutzen alle Tools zur Softwareverwaltung (aptitude, Synaptic, KPackekit, ...) den Tor Hidden Service für die Installation und Aktualisierung der Software.

Sonstiges

Ansonsten kenne ich kaum etwas, dass ich weiterempfehlen möchte. Meine "Sammlung" an sonstigen Tor Hidden Services enthält im Moment:- 34x Angebote, die kinderpornografischen Schmutz zum Download anbieten (teilweise ausschließlich und teilweise zusätzlich zu anderen Inhalten). Das BKA hat eine etwas umfangreichere Liste mit 545 Seiten (Stand: 2012).

- 3x Angebote zum Thema "Rent a Killer". Ein Auftragsmord kostet offenbar nur 20.000 Dollar (wenn diese Angebote echt sind).

- Ein Angebot für gefakete Ausweisdokumente (aufgrund der mit Photoshop o.ä. bearbeiteten Screenshots der Beispiele auf der Webseite halte ich das Angebot selbst für einen Fake).

- Mehrere Handelsplattformen für Drogen. (Das FBI kannte 400 Plattformen zum Thema.)

- Einige gähnend langweilige Diskussionsforen mit 2-3 Beiträgen pro Monat.

- Einige Index-Seiten mit Listen für verfügbare Hidden Services wie das legendäre "Hidden Wiki" oder das neuere "TorDirectory". In diesen Index Listen findet man massenweise Verweise auf Angebote mit Namen wie "TorPedo", "PedoVideoUpload", "PedoImages". Nach Beobachtung von ANONYMOUS sollen 70% der Besucher des "Hidden Wiki" die Adult Section aufsuchen, wo dieses Schmutzzeug verlinkt ist.

(Das Paper bietet eine interessante Zusammenfassung zur Geschichte des Darknet.)

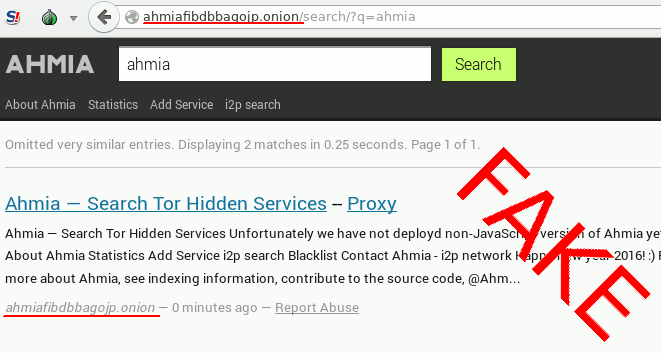

Fake Onion Sites

Für Tor Onion Sites gibt es kein Vertrauens- oder Reputationsmodell. Es ist unbekannt, wer einen Tor Hidden Services betreibt und es ist damit sehr einfach, Honeypots aufzusetzen. Die kryptischen Adressen sind nur schwer verifizierbar. Das Problem von Anonymität und Reputation ist im Kapitel "Nachdenken" ausführlicher beschrieben.Juha Nurmi (Betreiber der Hidden Service Suchmaschine Ahmia.fi) veröffentlichte bereits zwei Warnungen (Juni 2015 und Januar 2016) mit 300 Fake Onion Sites, die den originalen Onion Sites täuschend ähnlich sehen. Diese Fake Sites leiten des Traffic der originalen Sites durch, modifizieren die Daten geringfühig oder erschnüffeln Login Credentials.

Auch Suchmaschinen mit Hidden Service Adressen wie DuckDuckGo (Tor) und Ahmia.fi waren betroffen, wie die Sceenshots zeigen:

Die Fake Site sieht dem Original täuschend ähnlich, die Besucher werden mit den Suchergebnissen aber auf andere Fake Onion Sites gelenkt.

Teilweise sind auch die Onion Adressen der Fake Sites den Originalen sehr ähnlich:

- REAL: http://torlinkbgs6aabns.onion

FAKE: http://torlinksb7apugxr.onion - REAL: http://valhallaxmn3fydu.onion

FAKE: http://valhalla4qb6qccm.onion - REAL: http://vendor7zqdpty4oo.onion

FAKE: http://vendor7eewu66mcc.onion