Privacy-Handbuch

Da Tor Onion Router die Möglichkeit bietet, die repressive Informationspolitik einiger Staaten zu umgehen und Zugang zu zensierten Inhalten und Diensten ermöglicht, ist Tor gleichfalls in einigen Ländern von Sperrungen betroffen, die die Nutzung von Tor erschweren. Einige Beispiele:

In China ist die Führung der regierenden KPCh der Auffassung, das Meinungs- und Pressefreiheit absolut überflüssig sind. Diskussionen verunsichern die Bevölkerung nur und stören den Marsch in die goldene Zukunft. Ein großer Teil der Bevölkerung hat diese Doktrin akzeptiert.

Parallel zur Indoktrinierung korrekten Verhaltens setzt China mit der "Great Firewall" auch hoch entwickelte technische Mittel ein und blockiert damit seit 2008 Verbindungen zum Tor Netz.

Iran hat ein landesweites, geschlossenes "Halal" Netz aufgebaut, dass den IP-Adressbereich 10.0.0.0/8 verwendet und nur über wenige, staatlich kontrollierte Knoten mit dem echten Internet verbunden ist. Auf diesen Knoten wird DPI (Deep Packet Inspection) eingesetzt um Verbindungen zum Tor Netz nicht nur anhand von IP Adressen zu blockieren sondern auch anhand von Merkmalen im Traffic. Es wird beispw. der TLS Handshake zwischen Tor Client und Entry Node anhand der Tor-typischen X509v3 Zertifikate erkannt und die Verbindung unterbrochen.

In der Türkei wurde Tor 2014 mit der Sperrung von Twitter populär. Die Nutzerzahlen haben sich in kurzer Zeit verdoppelt (ein unzensierter DNS Server hätte aber auch gereicht).

Seit 2017 wird das Tor Netzwerk bei vielen Internetprovidern in der Türkei blockiert. Die Sperre wird aber nicht weiterentwickelt oder angepasst und kann mit Bridges umgangen werden.

Belarus hat 2018 einige Millionen Dollar in neue Zensurinfrastruktur investiert und die Technik war 2020 rechtzeitig vor der Wahl und den darauf folgenden Protesten einsatzbereit. Die Zensur des Tor Netzwerkes wurde mit dem Beginn der Proteste im August 2020 aktiviert.

Verbindungen zu den öffentlich bekannten Tor Nodes werden beim TLS Handshake zum Aufbau einer Verbindung anhand von Ziel-IP-Adresse und Port blockiert. Außerdem werden die einfach nutzbaren built-in obfs4 proxys blockiert. Es gibt (bisher) keine Anzeichen für DPI.

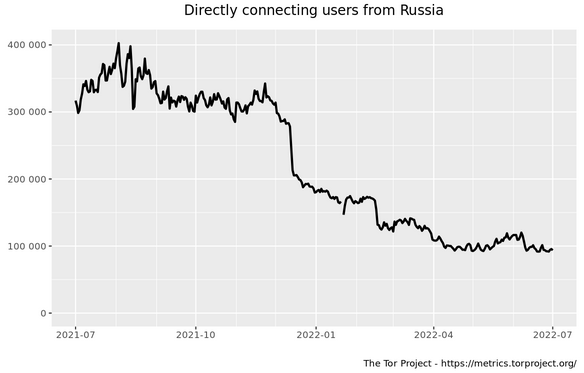

Russland hatte bis 2021 die zweitegrößte Community von Tor Nutzern (mehr als 300.000 Nutzer täglich). Durch schrittweise Einführung von Zensurmaßnahmen (Sperrung der Webseiten von Torproject.org und der Download Mirror, Sperrung der IP Adressen von Tor Nodes und Bridges) sank die Zahl der täglichen Nutzer innerhalb eines halben Jahren auf 100.000 und wurde durch weitere Maßnahmen im 4. Quatal 2023 nochmal halbiert.

Technisch basiert die Zensur in Russland auf den TCPU-Boxen, die bei den großen Internetzugangsprovidern installiert sind. Die Provider haben keinen Zugriff auf diese Boxen. Die Konfiguration der Zensurmaßnahmen erfolgt zentral durch Roskomnadzor. Es können IP-Adressen und URLs gesperrt oder in der Geschwindigkeit gezielt gedrosselt werden.

Roskomnadzor baut die Blockade von Tor schrittweise aus. Zuerst wurde die Webseite von TorProject.org gesperrt, dann die Downoload Mirror, dann die öffentlich bekannten Adressen regulärer Tor Nodes. Daraufhin nahm die Nutzung von Bridges in Russland deutlich zu (fast 50% der Tor-Bridge-Nutzer weltweit kommen aktuell aus Russland). Roskomnadzor reagiert darauf und seit Mai/Juni 2022 werden immer mehr Obfuscation Bridges in Russland unbrauchbar.

Die Zensurmaßnahmen werden von Roskomnadzor nicht sofort landesweit aktiviert, sondern erstmal in einigen Regionen ausprobiert und dann immer breiter aktiviert.

Anti-Zensur Features von Tor Onion Router

Die Tor Community hat einige Methoden entwickelt, um die Blockaden von Tor zu umgehen:

Bridges waren ursprünglich Tor Entry Nodes, deren IP Adressen nicht veröffentlicht wurden. Nachdem der Iran mittels DPI die typischen Merkmalen einer Tor Verbindung erkante und diese zu blockierte, wurden die Obfuscation Bridges entwickelt, die ein anderes Übertragungsprotokoll simulieren. Aktuell sind die "obfs4 proxys" die empfohlenen, performantesten Bridges. Bei Verwendung von "obfs4 proxys" kann ein Provider nicht erkennen, das Tor genutzt wird.

- meek azure nutzt Domain Fronting. Die meek Bridges werden in der Microsoft Azure Cloud installiert und sind via DNS Namen mit wechselnden IP-Adressen erreichbar. Eine Blockade der meek Bridges hätte einen großen Kollateralschaden. meek Bridges sind die empfohlene Methode, um die "Great Firewall" von China zu durchtunneln.

- Snowflakes kapseln die Verbindungen zum Tor Netz in einer WebRTC Verbindung zu einem Browser irgendwo auf der Welt (Firefox, Google Chrome), der das Snowflakes Add-on installiert hat. Das Snowflakes Add-on leitet die zwiebel-verschlüsselten Daten zum Entry Node weiter.

Anti-Zensur Features im TorBrowserBundle aktivieren

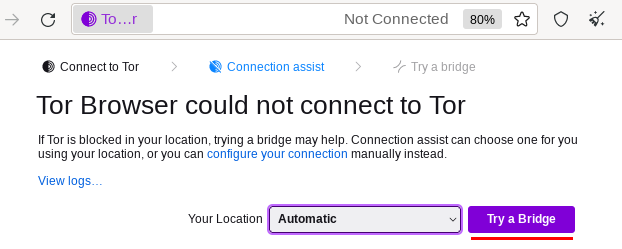

Wenn es nicht möglich ist, eine stabile Verbindung zum Tor Netzwerk herzustellen, startet automatisch der Connection Wizard, mit dem ohne weiter nachdenken zu müssen ein paar in dem Land funktionierende Bridges anfordern kann. Das Land, in dem man sich gerade befindet, kann man via Standortfreigabe automatisch bestimmen lassen oder aus der Liste selbst auswählen:

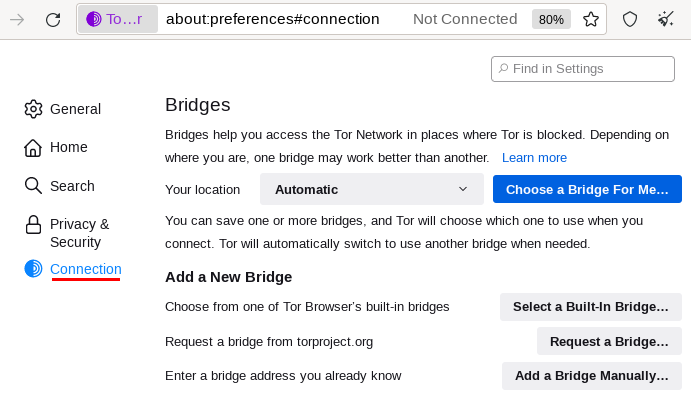

Außerdem kann man in den "Settings" in der Sektion "Connection" die Bridges aktivieren:

Am besten funktionieren "obfs4" Bridges. Wenn die built-in Bridges blockiert sind, kann man direkt im TorBrowser eine neue Bridge via Moat-API anfordern mit "Request a New Bridge…"

Wenn auch die Moat-API vom Zensor blockiert wird, kann man auf der Webseite TorBridges eine neue Bridge abrufen oder eine E-Mail von einem GMail Account(!) an bridges@torproject.org schicken und bekommt drei neue obfs4 Bridges, die man unter "Provide a bridge" eintragen kann.

Inoffiziell gibt es (speziell für Russland?) auch den Telegram Bot @GetBridgesBot, dem man neben /help einfach das Kommando /bridges schicken kann und die gewünschte Antwort bekommt.

Einige seltsamen Webseiten bieten Listen von Tor Bridges, aber davon sollte man die Finger lassen.

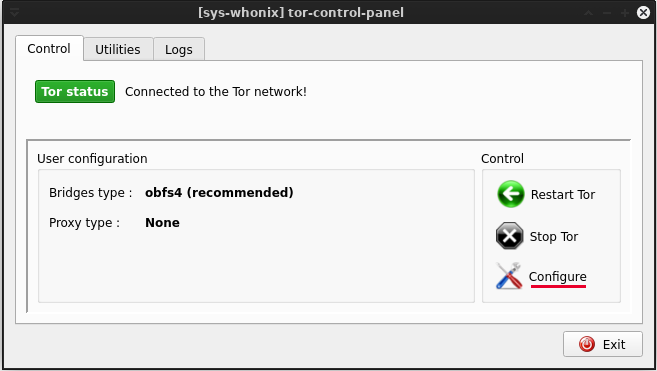

Anti-Zensur Features in Whonix aktivieren

Wenn man die Whonix VMs verwendet, werden Bridges nicht im TorBrowser konfiguriert sondern in der Gateway-VM mit dem Tor Daemon. Man kann die Bridges im Tor Control Panel aktivieren.