Privacy-Handbuch

Viele Websites bieten inzwischen HTTPS-Verschlüsselung an. Diese sichere Datenübertragung wird häufig nicht genutzt, obwohl es möglich wäre. Mit wenig Aufwand lässt sich die Nutzung von HTTPS für Websites erzwingen, die diese Option anbieten.

Oft gibt man aus Faulheit in der URL Leiste des Browsers nur "www.privacy-handbuch.de" ein oder noch einfacher "privacy-handbuch.de". Daraufhin sendet der Browser einen einfachen HTTP Request an den Webserver. Gut konfigurierte Webserver antworten mit einem 301 Status (Redirect Response) und schicken den Surfer auf die HTTPS verschlüsselte Webseite, aber das ist nicht immer der Fall. Außerdem ist der unverschlüsselte Response auf dem Weg manipulierbar.

Mit dem HTTPS-First-Mode kann man das Standardverhalten ändern. Wenn man diesen Mode aktiviert, wird Firefox bei Eingabe einer verkürzten URL zuerst die HTTPS Seite probieren und bei einem Fehler automatisch auf die HTTP Version wechseln. Das ist ein bisschen sicherer.

Denn HTTPS-First-Mode aktiviert man unter "about:config" mit folgender Einstellung:

dom.security.https_first = trueDer Nur-HTTPS-Modus (bzw. https-only-mode) ist konsequenter. Wenn er aktiviert ist, wird Firefox immer HTTPS verwenden und einen Fehler anzeigen, wenn das nicht möglich ist.

(Wenn HTTPS-First und Nur-HTTPS gleichzeitig aktiviert werden, gewinnt der strengere Nur-HTTPS-Mode.)

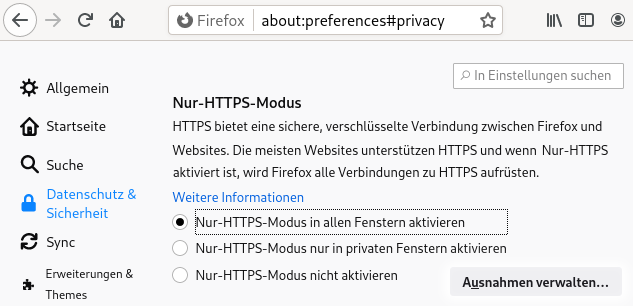

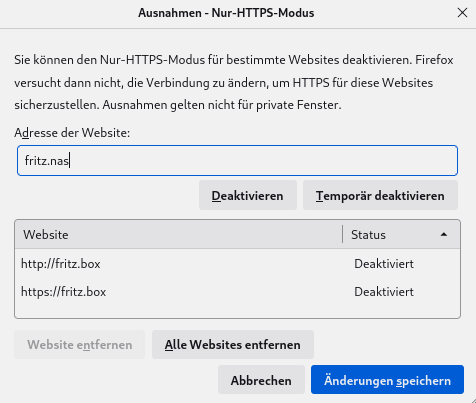

Den HTTPS-Only-Mode kann man in den grafischen Einstellungen in der Sektion "Datenschutz und Sicherheit" ganz unten aktivieren und Ausnahmen aktivieren: Alternativ ist es möglich, unter "about:config" folgenden Wert setzen: dom.security.https_only_mode = trueAußerdem kann man Ausnahmen für Webseiten definieren, für die kein HTTPS erzwungen werden soll. Die Konfiguration des Routers ist somit problemlos möglich. ;-)

Damit die Ausnahmen für der HTTPS-only Mode beim Beenden des Browsers nicht gelöscht werden, ist sicherzustellen, dass folgender Wert unter "about:config" gesetzt ist: privacy.clearOnShutdown.siteSettings = false

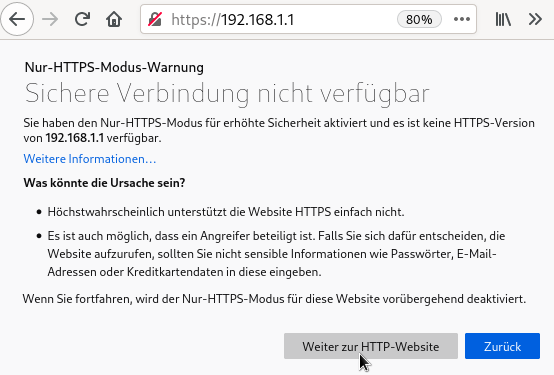

Es ist aber nicht unbedingt nötig, für alle HTTP Seiten Ausnahmen zu definieren. Wenn keine Ausnahme definiert wurde und eine HTTPS Verbindung nicht möglich ist, wird eine Warnung angezeigt. Man kann mit einem Klick die unverschlüsselte HTTP Seite trotzdem aufrufen:

Für lokale Verbindungen zum eigenen Rechner wird kein HTTPS erzwungen. Man kann z.B. den Druckserver CUPS unter Linux wie gewohnt im Browser administrieren.

Wenn man auch für http://localhost oder http://127.0.0.1 ein Upgrade auf HTTPS erzwingen möchte, könnte man folgenden Wert setzen (aber warum?): dom.security.https_only_mode.upgrade_local = true

- Mixed Content nennt man die Elemente in HTTPS Webseiten, welche über einen unverschlüsselten HTTP Link referenziert werde. Mit folgender Option erzwingt das Upgrade auf HTTPS auch für alle Inhalte der Webseite wie Bilder, Fonts, usw. security.mixed_content.upgrade_display_content = true Das Laden von aktiven Inhalten wie Javascript via unverschlüsseltem HTTP ist beim Aufruf von Webseiten via HTTPS standardmäßig verboten.

- Insecure Renegotiation wird seit 2009 als schwerwiegender Bug des SSL-Protokoll eingestuft. Tools zum Ausnutzen der Insecure Renegotiation gibt es auch als OpenSource (z.B. dsniff). Deshalb sollte man es verbieten:

- Certifikate Pinning schützt gegen Man-in-the-Middle Angriffe. Mit folgender Option wird für eine populäre Webseiten wie Google, Youtube, Twitter, TorProject, Dropbox u.a. ein TLS verschlüsselte Verbindung nur dann akzeptiert, wenn das Zertifikat des Servers von einer CA signiert wurde, die im Code von Firefox festgeschrieben ist:

security.cert_pinning.enforcement_level = 2

Wenn einige Webseiten mit dieser Einstellung nicht aufrufbar sind, dann sitzt ein Man-in-the-Middle in der TLS-Verschlüsselung (das kann z.B. ein Virenscanner sein).

Enterprise Root Certificates werden bei Firefox die Root Zertifikate des Betriebssystems genannt. Es gibt unter Umständen Gründe, warum Firefox diese Root Zertifikate zusätzlich zur Validierung von HTTPS Verbindungen nutzen sollte. In Firmen ist es beispw. oft üblich eigene Root Zertifikate für interne Webseiten und HTTPS Proxy Server zu verteilen. Wenn Virenscanner als MitM den HTTPS Traffic scannen wollen, nutzen sie auch oft diesen Weg.

Es gibt aber auch Gründe, die dagegen sprechen, diese Zertifikate zu nutzen und nur dem Zertifikatsspeicher von Firefox zu vertrauen. Man steuert das Verhalten mit der Variable: security.enterprise_roots.enabled = false (Default)

Wenn bei einer HTTPS Verbindung der Zertifikatsfehler "CertError: Man-in-the-Middle" auftritt, aktiviert Firefox automatisch die "Enterprise Root Certificates" und versucht erneut, das fehlerhafte Zertifikat zu validieren. Diese automatische Aktivierung verhindert man mit: security.certerrors.mitm.auto_enable_enterprise_roots = false Bei Bedarf kann man Verwendung von Enterprise Root Certificates, die im Betriebssystem installiert wurden, selbst aktivieren (z.B. in Firmenumgebungen).TLS Cipher sollte man im Browser im allgemeinen nicht modifizieren. Wenn der Browser eine SSL-verschlüsselte Verbindung zu einem Webserver aufbaut, sendet er eine Liste der unterstützten TLS-Features, Cipher und der nutzbaren elliptischen Kurven für EC-Crypto. Die Reihenfolge und Inhalt ist unterschiedlich für verschiedene Browser und Versionen.

- Firefox 53 sendete beispielsweise: <e name='Firefox/53.0' protocol='771' extTypes='21 23 65281 10 11 16 5 18 40 43 13' suites='4865 4867 4866 49195 49199 52393 52392 49196 49200 49171 49172 51 53' curves='29 23 24 25 256 257' points='AA==' compress='AA=='/>

- Google Chrome sendet: <e name='Chrome/57.0.2951.0' protocol='771' greateExt='1' extTypes='65281 0 23 35 13 5 18 16 30032 11 40 45 43 10 21' greaseSuite='1' suites='4865 4866 4867 49195 49199 49196 49200 52393 52392 52244 52243 49171 49172 156 157 47 53 10' greaseCurves='1' curves='29 23 24' points='AA==' compress='AA=='/>

Wenn man an den SSL-Ciphern rumspielt und schwache Cipher wie AES-CBC-SHA deaktiviert, kreiert man möglicherweise ein individuelles Erkennungsmerkmal anhand dessen man beim Aufruf einer verschlüsselten Webseite wiedererkennbar ist.

Deshalb ist es für spurenamres Surfen keine gute Empfehlung, an den Einstellungen für TLS Ciphern rumzuspielen. Es ist besser, einen aktuellen Firefox bzw. Firefox ESR zu verwenden und es bei den Einstellungen der Entwickler der NSS Crypto Lib zu belassen.