Privacy-Handbuch

CSS Fingerprinting verwendet trickreiche CSS Hacks statt Javascript, um Informationen über den Computer zu sammeln und daraus einen möglichst eindeutigen Fingerprint zu berechnen, der eine Wiedererkennung des Browsers ermöglichen soll. Man kann die installierten Schriftarten ermitteln, mit Mediaqueries die Bildschirmgröße schätzen (was ein alter Hut ist) u.v.a.m.

-

In dem Paper Web Browser Fingerprinting Using Only Cascading Style Sheets (2015) wurde ein Konzept vorgeschlagen, um Surfer anhand des CSS Fingerprint ds Browsers zu verfolgen. Allerdings wurde nicht die gleiche Qualität wie beim Javascript Fingerprinting erreicht.

No-JS Fingerprint demonstriert, dass man einen Fingerprint mit CSS statt Javascript berechnen kann. Allerdings wird nicht demonstriert, dass dieser Fingerprint individuell genug ist, um einzelne Surfer zu verfolgen. (Die JS-Fingerprint Demo der gleichen Firma ist da anschaulicher.)

Ein TorBrowser unter Debian und ein Mullvad Browser unter Fedora hatten bei einem Test den gleichen CSS Fingerprint, so dass dieser Test in erster Linie eine Technologiedemo ist.

In dem Paper Implicit Stylistic Fingerprints for Bypassing Browsers' Anti-Fingerprinting Defenses (Mai 2023) wird von Forschern von IBM Research ein verbessertes CSS Fingerprinting vorgestellt, dass standardmäßig eine vergleichbare Qualität wie Javascript Fingerprinting erreicht soll und deutlich besser als Javascript Fingerprinting abschneidet, wenn die Surfer Schutzmaßnahmen wie resistFingerprinting aktivieren oder Add-ons wie CanvasBlocker verwenden.

Schutz gegen CSS Fingerprinting

Eine Verteidigung durch Faken der via CSS Tricks gesammelten Daten, wie es beim Schutz gegen Javascript Fingerprinting gemacht wird, ist derzeit nicht möglich.

Folgende Verteidigungsmöglichkeiten stehen derzeit zur Vefügung:

Die Filterlisten von uBlock Origin blockieren viele (die meisten?) Trackingsdienste mit nennenswerter Reichweite, unabhägig davon, welche Trackingmethoden eingesetzt werden.

In dem Blockeintrag zum dem Paper von 2023 weisen die Autoren darauf hin, dass man CSS Fingerprinting durch das Blockieren von iFrames aushebeln kann, weil der Trackingdienst einen kleinen (unsichtbaren?) Bereich braucht, in welchem er seine CSS Tricks entfalten kann.

Das Add-on uBlock Origin kann iFrames von Drittseiten blockieren.

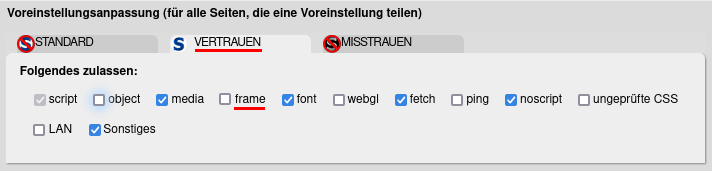

Wer noch konsequenter auch 1-Party iFrames blockieren möchte, könnte NoScript nutzen und Frames auch für "Trusted Sites" blockieren.

Das führt dann allerdings auch dazu, dass man keine eingebetteten Medien mehr sieht, die man evtl. abspielen möchte. Um eingebette Medien auf einer Webseite abspielen zu können, muss man für die jeweilige Webseite individuelle Einstellungen definieren.