Privacy-Handbuch

- Bösartiger Javascript Code könnte lokale Dienste auf dem eigenen Rechner (wie z.B. CUPS) oder andere Rechner, Drucker usw. im LAN angreifen. Ein Klassiker ist der Cross-Site-Printing Angriff, bei dem aus dem Browser heraus ein Drucker im LAN attackiert wird. Wenn dieser Drucker oder Druckserver verwundbar ist (siehe: HP Netzwerkdrucker, PrintNightmare oder Lexmark), kann der Angreifer nach Kompromittierung das gesamte Netzwerk übernehmen.

- Auch Internetrouter können aus dem Browser heraus angegriffen werden. Mai 2015 wurde ein Exploit-Kit entdeckt, der als Javascript auf Webseiten platziert wird und bei Aufruf der Webseite automatisiert gängige Router angreift, um die DNS-Einstellungen zu ändern und damit den Internetzugriff beliebig zu manipulieren.

Die Firma ThreadMetrix hat 2015 für die Webseiten von Banken einen Sicherheitsmechanismus entwickelt, der unter anderem via Javascript bestimmte Ports auf dem lokalen Rechner scannt, die für einige Viren, Fernwartungssoftware und Remote Desktops wie VNC typisch sind.

Seit Mai 2020 ist ein ähnliches Feature auch bei eBay aktiv, wenn der Anwender Windows nutzt. Dabei handelt sich um ein Sicherheitsfeature und keinen Angriff oder Tracking, aber trotzdem...

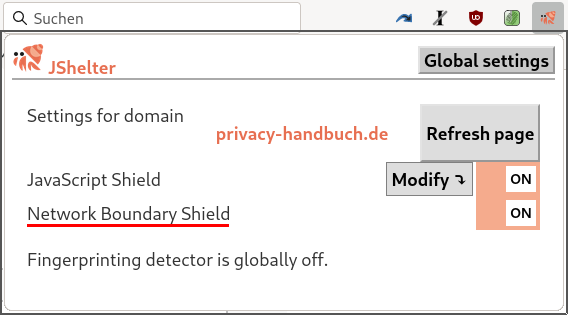

JShelter: Network Boundary Shield (bevorzugte Lösung)

Der Network Boundary Shield (HTTP Shield) vom JShelter ist nach der Installation standardmäßig aktiv. Es blockiert alle Zugriffe von Webseiten aus dem Internet und nutzt dabei die DNS API von Firefox. Damit ist sichergestellt, dass ein Angreifer den Schutz nicht mit DNS Namen wie den typischen Namen von Routern oder dem DNS-Suffix vom lokalen Netz der Firma umgehen kann.

Wenn eine Webseite aus nachvollziehbaren Gründen(!) eine Freigabe braucht, kann man eine Ausnahme definieren und den Network Boundary Shield für die aktuelle Seite deaktivieren:

Hinweis: Dass eine Webseite irgendwie nicht wie erwartet unktioniert, ist KEIN plausibler Grund für die Deaktivierung. Das zeigt nur, dass ein Angreifer aktiv versucht, etwas zu tun, was verboten wurde. Gerade in dieser Situation wäre die Schutzfunktion mal wichtig.

Man sollte sich nicht so einfach austricksen lassen und eine Schutzfunktion ohne plausiblen Grund deaktivieren, nur weil man neugierig ist und sehen will, wie die Webseite korrekt dargestellt wird.

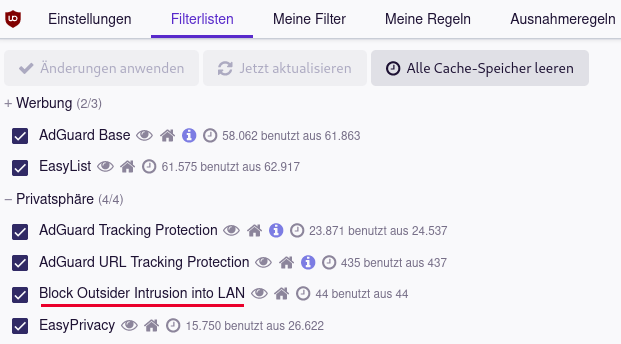

uBlock Origin: Filterliste

Nachdem eBay im Mai 2020 begonnen hatte, die lokalen Ports zu scannen, hat das uBlock-Team die Block Intrusion into LAN Liste erstellt, die im Abschnitt "Privatsphäre" zu finden ist. Diese Filterliste kann man als Alternative nutzen, wenn man das Add-on JS-Restrictor nicht verwenden möchte oder (wenn man will) zusätzlich zum Network Boundary Shield von JS-Restrictor verwenden.

Hinweis: Falls die Liste nicht sichtbar ist, muss man einmal auf den Button "Aktualisieren" klicken.

Da uBlock Origin auf Basis der DNS Namen blockiert und im Unterschied zu JS-Restrictor für diese Aufgabe nicht die DNS API von Firefox verwendet, müssen zusätzlich die DNS Namen der lokalen Netzwerke blockiert werden. Sonst könnte ein Angreifer den Schutz mit DNS Namen umgehen.

uBlock Origin enthält bereits eine Liste typischer DNS Namen, die für die üblichen Router verwendet werden. Als Privatanwender ist man also in der Regel hinreichend geschützt.

Wenn man untypische Einstellungen für die DNS Domain im eigenen LAN gewählt hat, im lokalen Netz einer Firma arbeitet oder via VPN mit einem Firmennetz verbunden ist, muss man für diese lokalen Netzwerke zusätzliche Regeln definieren, um den Zugriff für externe Webseiten zu sperren.

Dafür fügt man auf dem Reiter "Meine Filter" eine Regel nach folgendem Muster hinzu:

||<lokale DNS Domain>^$3p,domain=~localhost|~127.0.0.1|~[::1]|~0.0.0.0|~[::]|~local